- Registriert

- 27. Sep. 2008

- Beiträge

- 15.491

- Reaktionspunkte

- 4.774

- Punkte

- 533

Die AVM-Denke ist da folgende:

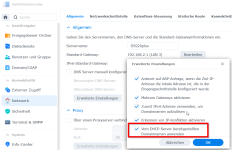

AVM nutzt schon immer "fritz.box" für die interne Domain. Der DHCP-Server der Fritte verteilt "fritz.box" als DNS-Suffix an die Clients. Ziel war es, dass auch die interne Namensauflösung ohne den Anhang "fritz.box", als mit Kurzname klappt. Was der Client damit macht, ist betriebssystemabhängig. Windows trägt "fritz.box" in die DNS-Suffix-Suchliste ein, bei jeder Namensauflösung wird also erstmal fritz.box angehängt. Mit der Fritte als DNS klappt das auch. Die schaut, ist das einer von meinen, wenn nicht löst sie extern auf. Bei Linux ist es anders, da kommt es darauf an, ob in der /etc/resolv.conf entweder "search ..." oder "domain ..." eingetragen wird. Mit "search" ist es so wie bei Windows, mit "domain" nicht. Deshalb klappt dort ein "nslookup synology.com 8.8.8.8" auch, bei Windows nicht (bzw. liefert localhost). Wie das bei Zertifikatsprüfungen ist, weiß ich nicht.

Ich denke, hier kam einfach beides zusammen. Die AWS-Störung und den Mist, den AVM gebaut hat.

AVM nutzt schon immer "fritz.box" für die interne Domain. Der DHCP-Server der Fritte verteilt "fritz.box" als DNS-Suffix an die Clients. Ziel war es, dass auch die interne Namensauflösung ohne den Anhang "fritz.box", als mit Kurzname klappt. Was der Client damit macht, ist betriebssystemabhängig. Windows trägt "fritz.box" in die DNS-Suffix-Suchliste ein, bei jeder Namensauflösung wird also erstmal fritz.box angehängt. Mit der Fritte als DNS klappt das auch. Die schaut, ist das einer von meinen, wenn nicht löst sie extern auf. Bei Linux ist es anders, da kommt es darauf an, ob in der /etc/resolv.conf entweder "search ..." oder "domain ..." eingetragen wird. Mit "search" ist es so wie bei Windows, mit "domain" nicht. Deshalb klappt dort ein "nslookup synology.com 8.8.8.8" auch, bei Windows nicht (bzw. liefert localhost). Wie das bei Zertifikatsprüfungen ist, weiß ich nicht.

Ich denke, hier kam einfach beides zusammen. Die AWS-Störung und den Mist, den AVM gebaut hat.