Bisher ist meine Haupt-DS 1621+ weder über quickconnect noch über Drive Server von außen, also über das Internet erreichbar, weil ich meiner Daten dieser Gefahr nicht aussetzen möchte. Na ja, ist vielleicht ein bisschen übervorsichtig, aber ich fühle mich dabei besser. Da ich aber ab und zu doch gerne per Browser auf die ein oder andere Datei unterwegs zugreifen würde, habe ich nun überlegt eine der anderen DS, die hier untätig rumstehen, mit einer SSD zu bestücken und dann darauf Synology Drive laufen zu lassen. Auf dieser würde ich nur wenige, wirklich aktuell benötigte Dateien speichern und von dieser könnte ich dann von unterwegs zugreifen. Damit diese Dateien syncron zur DS1621 sind und bleiben, würde ich diese auch mit Syno Drive two-way abgleichen. Wäre es so möglich die DS1621 weitesgehend abzuschirmen oder würde ein Hack der zweiten DS, die online ist, einen Zugriff auf die ganze DS1621 ermöglichen? Ggf. ist das eine eher dumme Frage, aber mit Drive kenne ich mich absolut nicht aus und arbeite im Heimnetz immer direkt auf der DS1621, also von den verschiedenen PC`s im Direktzugriff aus.

Synology Drive Server - mehr Sicherheit durch 2. DS oder Trugschluss?

- Ersteller vonregnem

- Erstellt am

Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Hallo vonregnem,

Bücher und Hardware zum Thema gibt es bei Amazon: Synology Drive Server - mehr Sicherheit durch 2. DS oder Trugschluss?

Bücher und Hardware zum Thema gibt es bei Amazon: Synology Drive Server - mehr Sicherheit durch 2. DS oder Trugschluss?

- Mitglied seit

- 16. Feb 2014

- Beiträge

- 7.881

- Punkte für Reaktionen

- 1.503

- Punkte

- 274

Mit drive kannst Du auch ruhig auf Deine Haupt-DS zugreifen. Legst halt einen Benutzer an, der nur den einen Ordner und Drive nutzen kann. 2 FA zusätzlich und ab dafür.

Ansonsten selbiges auf Deine 2. DS und per ShareSync den Ordner mit der Haupt-DS synchronisieren.

Eine DS kann man aber auch ohne Probleme nach Außen abschirmen...

Ansonsten selbiges auf Deine 2. DS und per ShareSync den Ordner mit der Haupt-DS synchronisieren.

Eine DS kann man aber auch ohne Probleme nach Außen abschirmen...

Könnte denn ein Hacker, der zunächst nur Zugang zu dem einen Ordner und Drive hat, dann auf die ganze DS (also das DSM und die anderen lokalen Ordner) zugreifen? Würde das mit der 2ten DS unterbunden, weil die DS1621 ja ganz andere Passwörter hat oder gibt es sowas wie Vollzugriif über den Router oder den Switch? Leider kann ich die Gefahren nicht (realistisch) einschätzen., deswegen meine Fragen.

- Mitglied seit

- 28. Okt 2020

- Beiträge

- 15.029

- Punkte für Reaktionen

- 5.385

- Punkte

- 564

Denkanstöße, die ich noch mitgeben will:

-Schon mal an VPN Zugriff für extern gedacht?

-Versionierung in Drive und / oder Snapshot Replication aktivieren

-mindestens ein Backup haben

-nicht den DSM Port exposen, sondern der freizugebenden Anwendung im Anmeldeportal einen eigenen Port geben

-Schon mal an VPN Zugriff für extern gedacht?

-Versionierung in Drive und / oder Snapshot Replication aktivieren

-mindestens ein Backup haben

-nicht den DSM Port exposen, sondern der freizugebenden Anwendung im Anmeldeportal einen eigenen Port geben

ebusynsyn

Benutzer

- Mitglied seit

- 01. Jun 2015

- Beiträge

- 410

- Punkte für Reaktionen

- 238

- Punkte

- 99

@vonregnem

Noch so ein Gedanke:

Seit ein paar Tagen habe ich das Paket Tailscale aus dem Paketzentrum auf der Syno am Laufen. Ebenso habe ich Tailscale auf dem MacBook eingerichtet. Im Router ist keine Portweiterleitung eingerichtet - also alles Dicht. Mit Tailscale kann ich jetzt von unterwegs wie im LAN arbeiten.

Die Synology eigenen Apps wie Drive, Fotos etc funktionieren damit einwandfrei. Kann damit sogar Paperless_ngx das im Docker installiert ist nutzen wie wenn ich zuhause wäre. Ich habe mal eine Ubuntu-Server-VM eingerichtet, dort dann Vaultwarden mit ein paar Fake-Passwörtern zum Testen installiert und ebenso Tailscale für Linux. Diese VM ist wie ein eigener Client und VW funktioniert bestens. Auch die Synchronisation von aussen.

Laut den mir zugänglichen Informationen (Test- und Erfahrungsberichte) im Netz ist Tailscale sehr sicher. Es ist ein VPN auf Wireguard-Basis und ist für kleinere Netze kostenlos. Die Einrichtung ist sehr simpel.

Noch so ein Gedanke:

Seit ein paar Tagen habe ich das Paket Tailscale aus dem Paketzentrum auf der Syno am Laufen. Ebenso habe ich Tailscale auf dem MacBook eingerichtet. Im Router ist keine Portweiterleitung eingerichtet - also alles Dicht. Mit Tailscale kann ich jetzt von unterwegs wie im LAN arbeiten.

Die Synology eigenen Apps wie Drive, Fotos etc funktionieren damit einwandfrei. Kann damit sogar Paperless_ngx das im Docker installiert ist nutzen wie wenn ich zuhause wäre. Ich habe mal eine Ubuntu-Server-VM eingerichtet, dort dann Vaultwarden mit ein paar Fake-Passwörtern zum Testen installiert und ebenso Tailscale für Linux. Diese VM ist wie ein eigener Client und VW funktioniert bestens. Auch die Synchronisation von aussen.

Laut den mir zugänglichen Informationen (Test- und Erfahrungsberichte) im Netz ist Tailscale sehr sicher. Es ist ein VPN auf Wireguard-Basis und ist für kleinere Netze kostenlos. Die Einrichtung ist sehr simpel.

- Mitglied seit

- 09. Mai 2019

- Beiträge

- 926

- Punkte für Reaktionen

- 300

- Punkte

- 83

Eine DS kann man aber auch ohne Probleme nach Außen abschirmen...

Eigentlich hat @plang.pl schon alles gesagt. Standard Admin deaktivieren, extra Benutzer einrichten und damit arbeiten, der KEIN Admin ist, separaten Admin Account erstellen, Gastzugang deaktivieren, möglichst bei ALLEN Nutzern 2FA durchsetzen (die Admins als ZWANG), Passwörter lang genug, Fehlversuch-Sperre einrichten und auch aktivieren, VPN wo es geht nutzen, DSM Port (wenn es geht, bei mir nicht) nicht in der Firewall von außen erreichbar machen, Standardports ALLE abändern.

Das soll es auch mit meinem Beitrag gewesen sein. Wir sollten eigentlich alles erwischt haben. Ggf. reicht es auch schon auf der DS1621+ einen separaten Benutzer mit NUR ZUGRIFF auf DRIVE zu erstellen und das 2. NAS als Sicherung und SNAP Shot Replication Ziel einzurichten.

Zuletzt bearbeitet:

- Mitglied seit

- 13. Mai 2021

- Beiträge

- 2.831

- Punkte für Reaktionen

- 851

- Punkte

- 154

Aber liegt bei tailscale die Verwaltung nicht bei denen in der Cloud? Das heißt du musst dem Unternehmen vertrauen. Sie könnten nämlich Zugriff auf dein Netz haben.

Edit: https://schroederdennis.de/allgemei...erfahrungen-alternativen-headscale-wireguard/

Ich würde Tailscale nicht einsetzen

Edit: https://schroederdennis.de/allgemei...erfahrungen-alternativen-headscale-wireguard/

Ich würde Tailscale nicht einsetzen

Zuletzt bearbeitet:

ebusynsyn

Benutzer

- Mitglied seit

- 01. Jun 2015

- Beiträge

- 410

- Punkte für Reaktionen

- 238

- Punkte

- 99

@alexhell

Soweit ich mich informieren konnte, stimmt das nur bedingt, da die Anmeldedaten ins Tailscale-Netz ja nicht bei Tailscale liegen, sondern jene von zum Beispiel Google, Microsoft oder Anderen benutzt werden. Auch auf den Traffic können sie meiner Meinung nach nicht zugreifen bzw. einsehen, da dieser verschlüsselt ist und die PrivateKeys ja nicht dort liegen.

Hier so ein Bericht auf den ich mich Stütze: https://www.computerweekly.com/de/tipp/Tailscale-und-Wireguard-Sichere-VPNs-in-Edge-Umgebungen

Aber wenn ich komplett falsch liege, wäre ich schon für eine Klärung dankbar und ja, in der Tat überlege ich mir schon, ob ich Wiregard nicht auch im Docker auf meinem NAS installieren könnte / sollte.

Es gibt auch noch Headscale - also so eine Art Kopie von Tailscale - die dann aber im eigenen Netzt läuft. Das zu installieren habe ich jedoch nicht gepackt.

Soweit ich mich informieren konnte, stimmt das nur bedingt, da die Anmeldedaten ins Tailscale-Netz ja nicht bei Tailscale liegen, sondern jene von zum Beispiel Google, Microsoft oder Anderen benutzt werden. Auch auf den Traffic können sie meiner Meinung nach nicht zugreifen bzw. einsehen, da dieser verschlüsselt ist und die PrivateKeys ja nicht dort liegen.

Hier so ein Bericht auf den ich mich Stütze: https://www.computerweekly.com/de/tipp/Tailscale-und-Wireguard-Sichere-VPNs-in-Edge-Umgebungen

Aber wenn ich komplett falsch liege, wäre ich schon für eine Klärung dankbar und ja, in der Tat überlege ich mir schon, ob ich Wiregard nicht auch im Docker auf meinem NAS installieren könnte / sollte.

Es gibt auch noch Headscale - also so eine Art Kopie von Tailscale - die dann aber im eigenen Netzt läuft. Das zu installieren habe ich jedoch nicht gepackt.

- Mitglied seit

- 13. Mai 2021

- Beiträge

- 2.831

- Punkte für Reaktionen

- 851

- Punkte

- 154

Da du keine Ports öffnen musst, läuft alles über deren Server. Wie bei quickconnect. Die haben einen Weg in dein Netz. Ansonsten müssten sie am Router erst vorbei. Wenn Tailscale mal down ist, dann hast du keine Verbindung mehr. Ich sehe keinen Vorteil Tailscale einzusetzen, wenn man sonst von den Cloud-Diensten weg will. Vor allem wenn man dann sowas sensibles wie den Netzwerk Zugriff auslagert in die Cloud

- Mitglied seit

- 03. Jan 2022

- Beiträge

- 2.166

- Punkte für Reaktionen

- 1.007

- Punkte

- 224

Daran musste ich eben auch denken, dass das dann über deren Server läuft, so wie in deinem Beispiel über die von Synology. Da muss ich ja auch nichts freigeben (auch wenn die eine oder andere „Anleitung“ einer „Fachzeitschrift“ im Internet das behauptet).Wie bei quickconnect.

Wann immer möglich, solltest du versuchen, diese Lösung nicht auf einem Client in deinem Heimnetzwerk zu installieren, sondern wenn irgendwie darstellbar auf dem Router, damit du nicht alle möglichen Ports in Richtung deines NAS freigeben musst. Das sind im Zweifelsfalle alles zusätzliche Einfahrtstore für Leute aus dem Internet, die in deinem Netzwerk nichts zu suchen haben.auf meinem NAS installieren

Ich weiß, dass das für Leute, die eine FRITZ!Box zu Hause einsetzen, immer einfach gesagt ist gegenüber Leuten, die einen Router einer anderen Firma verwenden, aber das in Verbindung mit den vielen anderen hilfreichen Tipps hier (Nutzung eines Reverse Proxy für den Zugriff auf das NAS u. a.) minimiert dann das Risiko eines unbefugten Zugriffes ist auf die eigenen Daten doch enorm.

- Mitglied seit

- 13. Mai 2021

- Beiträge

- 2.831

- Punkte für Reaktionen

- 851

- Punkte

- 154

Würde ich auch nie machen. Ich würde immer den Router oder ein separates Gerät nutzen. Oder eine VM... aber das ist glaube ich GeschmackssacheDiese Möglichkeit sollte man einfach nutzen

- Mitglied seit

- 09. Mai 2019

- Beiträge

- 926

- Punkte für Reaktionen

- 300

- Punkte

- 83

Aber immer noch besser als gar keine VPN Verbindungaber das ist glaube ich Geschmackssache

ebusynsyn

Benutzer

- Mitglied seit

- 01. Jun 2015

- Beiträge

- 410

- Punkte für Reaktionen

- 238

- Punkte

- 99

@alexhell @Ronny1978 @Monacum

Danke Euch allen für die Weiterführenden Informationen. Vielleicht sollte ich den Test dann mal abbrechen.

Aber offen gesagt frage ich mich dann schon, wenn all jene "Empfehlungen/Aussagen" die in den Einschlägigen Medien (YouTube, (Fach)-Zeitschriften andere Foren) von Sicherheit sprechen, ob die wirklich wissen von was die sprechen. Ich habe sogar von einem in der Finanzbranche (Bank) arbeitenden IT-Menschen gesagt bekommen, dass sie in Teilbereichen Tailscale nutzen.

Nun ja: "Da steht die Kuh mal wieder vor dem Berg und weiss nicht wie sie da rauf kommen soll."

Danke Euch allen für die Weiterführenden Informationen. Vielleicht sollte ich den Test dann mal abbrechen.

Aber offen gesagt frage ich mich dann schon, wenn all jene "Empfehlungen/Aussagen" die in den Einschlägigen Medien (YouTube, (Fach)-Zeitschriften andere Foren) von Sicherheit sprechen, ob die wirklich wissen von was die sprechen. Ich habe sogar von einem in der Finanzbranche (Bank) arbeitenden IT-Menschen gesagt bekommen, dass sie in Teilbereichen Tailscale nutzen.

Nun ja: "Da steht die Kuh mal wieder vor dem Berg und weiss nicht wie sie da rauf kommen soll."

- Mitglied seit

- 03. Jan 2022

- Beiträge

- 2.166

- Punkte für Reaktionen

- 1.007

- Punkte

- 224

Ich verstehe deinen Ärger. Ich hatte eben im Zusammenhang mit diesem Thema mal nach QuickConnect gesucht und eine Anleitung in einer renommierten Fachzeitschrift gefunden, in der tatsächlich stand, dass man für die Verwendung von QuickConnect, doch bitte automatische Portweiterleitungen erstellen lassen soll und auch die Einstellungen auf dem Router entsprechend setzen soll, dass er diese Weiterleitungen auch automatisch zulässt.

Das heißt, die haben nicht verstanden, dass diese Weiterleitungen zum einen nicht notwendig sind und zum anderen, dass es ein Sicherheitsrisiko darstellen kann, die einfach automatisiert erstellen zu lassen. Das ist ja auch der Grund, warum hier alle immer und immer wieder davon abraten.

Synology NAS: So funktioniert QuickConnect

Ein Hinweis, dass es zum Beispiel noch leistungsstärkere Möglichkeiten gibt, auf seinen Server zuzugreifen, fehlt komplett.

Das heißt, die haben nicht verstanden, dass diese Weiterleitungen zum einen nicht notwendig sind und zum anderen, dass es ein Sicherheitsrisiko darstellen kann, die einfach automatisiert erstellen zu lassen. Das ist ja auch der Grund, warum hier alle immer und immer wieder davon abraten.

Synology NAS: So funktioniert QuickConnect

Synology NAS: Zugriff via QuickConnect optimieren

[…]

4. Setzen Sie auch einen Haken bei "Portweiterleitungsregeln automatisch erstellen". Verwenden Sie Ihr Synology NAS mit einem UPnP-fähigen Router, wird dieser automatisch angewiesen, Regeln für Portweiterleitungen für QuickConnect zu erstellen.

[…]

Ein Hinweis, dass es zum Beispiel noch leistungsstärkere Möglichkeiten gibt, auf seinen Server zuzugreifen, fehlt komplett.

ebusynsyn

Benutzer

- Mitglied seit

- 01. Jun 2015

- Beiträge

- 410

- Punkte für Reaktionen

- 238

- Punkte

- 99

@Monacum

Und genau darum schätze ich dieses Forum, weil hier Wissen vermittelt wird, ohne kommerziellen Hintergrund und sonstige Abhängigkeiten.

Im vorliegenden Fall - so dachte ich - nach der Konsultation von verschiedenen Quellen, sei es mit Blick auf die Sicherheit meiner Daten und der gleichzeitigen Notwendigkeit von Aussen darauf zugreifen zu können ein besserer Weg als ein offener Port - für ein VPN. Wohl eine falsche Schlussfolgerung.

Und genau darum schätze ich dieses Forum, weil hier Wissen vermittelt wird, ohne kommerziellen Hintergrund und sonstige Abhängigkeiten.

Im vorliegenden Fall - so dachte ich - nach der Konsultation von verschiedenen Quellen, sei es mit Blick auf die Sicherheit meiner Daten und der gleichzeitigen Notwendigkeit von Aussen darauf zugreifen zu können ein besserer Weg als ein offener Port - für ein VPN. Wohl eine falsche Schlussfolgerung.

- Mitglied seit

- 13. Mai 2021

- Beiträge

- 2.831

- Punkte für Reaktionen

- 851

- Punkte

- 154

Wenn du keinen Port öffnen musst, dann muss die Anwendung immer von INNEN nach AUSSEN kommunizieren und dies geschieht über Drittserver. Dies trifft nicht nur bei Tailscale zu, sondern auch wie schon geschrieben QuickConnect und auch Cloudflared Tunnel. Das "böse" daran ist, dass man eigentlich die Firewall damit umgeht. Weil der Traffic nicht mehr von außen kommt sondern von innen.

ebusynsyn

Benutzer

- Mitglied seit

- 01. Jun 2015

- Beiträge

- 410

- Punkte für Reaktionen

- 238

- Punkte

- 99

@alexhell @Ronny1978 @Monacum

So liebe Freunde des gesicherten Zuganges in Euer internes Netz.

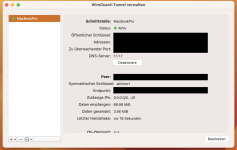

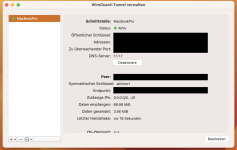

Ich habe mir mal ein bisschen Zeit genommen und auf meiner Asustor, die seit einigen Wochen völlig gelangweilt weil ohne produktiven Einsatz vor sich hin blinkt und dort:

- in der VirtualBox eine Ubuntu-Server-22.04 VM erstellt

- darin Docker installiert

- eine DuckDNS DDNS-Adresse eingerichtet für den WG-HOST

- im Router den entsprechenden Port auf die Wiregard-VM weitergeleitet

- nach diesen Informationen https://github.com/linuxserver/docker-wireguard via docker-cli Befehl im Terminal den Wireguard-Server installiert

- WG-HOST und Passwort angegeben

- Befehl abgeschickt

- Docker-Status abgefragt

- läuft

- via Browser auf die URL und mit Passwort eingeloggt.

- ersten Client eingerichtet

- danach die Konfiguration für das Notebook heruntergeladen

- den entsprechenden Wireguard-Client installiert

- die Config eingelesen

- aktiviert

- läuft

Zeitaufwand: etwa eine Stunde, davor aber viel gelesen, das eine oder andere Video im Schnelldurchlauf angeschaut und auch mal etwas ausprobiert. Alles in allem habe ich etwa 3 Stunden aufgewendet.

Mit aktiviertem Client kann ich jetzt von extern auf alle notwendigen internen Apps zugreifen. Werde dann noch mein iPhone dort anmelden. Nehme aber an, dass das auch klappt.

Ist das jetzt eine sichere Methode um - trotz einem geöffneten Port - von extern auf mein LAN zuzugreifen?

Je nach Rückmeldung vergebe ich Beliebtheitspunkte

- Alles super, hast Du gut gemacht - jetzt kannst Du mit 100%iger-Garantie sicher von extern auf Dein Netz gelangen = 10 Punkte

- 100% Sicherheit gibt es nicht, aber das passt so = 8 Punkte

- Für den Anfang nicht schlecht, aber... = 5 Punkte

- Du solltest unbedingt noch... = 3 Punkte

Beste Grüsse und einen schönen Sonntag

So liebe Freunde des gesicherten Zuganges in Euer internes Netz.

Ich habe mir mal ein bisschen Zeit genommen und auf meiner Asustor, die seit einigen Wochen völlig gelangweilt weil ohne produktiven Einsatz vor sich hin blinkt und dort:

- in der VirtualBox eine Ubuntu-Server-22.04 VM erstellt

- darin Docker installiert

- eine DuckDNS DDNS-Adresse eingerichtet für den WG-HOST

- im Router den entsprechenden Port auf die Wiregard-VM weitergeleitet

- nach diesen Informationen https://github.com/linuxserver/docker-wireguard via docker-cli Befehl im Terminal den Wireguard-Server installiert

- WG-HOST und Passwort angegeben

- Befehl abgeschickt

- Docker-Status abgefragt

- läuft

- via Browser auf die URL und mit Passwort eingeloggt.

- ersten Client eingerichtet

- danach die Konfiguration für das Notebook heruntergeladen

- den entsprechenden Wireguard-Client installiert

- die Config eingelesen

- aktiviert

- läuft

Zeitaufwand: etwa eine Stunde, davor aber viel gelesen, das eine oder andere Video im Schnelldurchlauf angeschaut und auch mal etwas ausprobiert. Alles in allem habe ich etwa 3 Stunden aufgewendet.

Mit aktiviertem Client kann ich jetzt von extern auf alle notwendigen internen Apps zugreifen. Werde dann noch mein iPhone dort anmelden. Nehme aber an, dass das auch klappt.

Ist das jetzt eine sichere Methode um - trotz einem geöffneten Port - von extern auf mein LAN zuzugreifen?

Je nach Rückmeldung vergebe ich Beliebtheitspunkte

- Alles super, hast Du gut gemacht - jetzt kannst Du mit 100%iger-Garantie sicher von extern auf Dein Netz gelangen = 10 Punkte

- 100% Sicherheit gibt es nicht, aber das passt so = 8 Punkte

- Für den Anfang nicht schlecht, aber... = 5 Punkte

- Du solltest unbedingt noch... = 3 Punkte

Beste Grüsse und einen schönen Sonntag

- Mitglied seit

- 13. Mai 2021

- Beiträge

- 2.831

- Punkte für Reaktionen

- 851

- Punkte

- 154

Das hört sich für mich gut an. Da würde ich die 8 Punkte Antwort nehmen

- Mitglied seit

- 03. Jan 2022

- Beiträge

- 2.166

- Punkte für Reaktionen

- 1.007

- Punkte

- 224

Respekt auf jeden Fall, so ein Projekt bin ich noch nicht angegangen

Du kannst ja vielleicht in ein paar Tagen oder so mal schreiben, wie das Ganze von der Performance her läuft, würde mich mal interessieren.

Du kannst ja vielleicht in ein paar Tagen oder so mal schreiben, wie das Ganze von der Performance her läuft, würde mich mal interessieren.

Kaffeautomat

Wenn du das Forum hilfreich findest oder uns unterstützen möchtest, dann gib uns doch einfach einen Kaffee aus.

Als Dankeschön schalten wir deinen Account werbefrei.