Es ist zwar Offttopic (hier), aber ich habe trotzdem nochmal eine Frage zur vorangegangenen Diskission.

Ich habe mich mit dem Thema Wildcard Zertifikate und Validierungschallenge per DNS noch einmal beschäftigt, um zu entscheiden, ob ich von aktuell HTTP Challenge für einzelne Zertifikate auf DNS Challenge mit Wildcard Zertifikaten umsteige. In einem Artikel von Let's Encrypt (

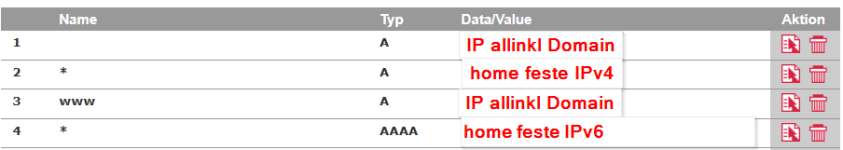

siehe hier), wird das Risiko beschrieben, dass durch den gespeicherten und statischen DNS Token zur Kontrolle der DNSAPI bei Hetzner auf dem Webserver das Risiko eines Angriffs auf die Zertifikate steigt, wenn der Webserver gehackt wird. Das ist für mich nachvollziehbar.

Note that putting your full DNS API credentials on your web serversignificantly increases the impact if that web server is hacked.

Nun wird der Token in meinem/unseren Fall in einem Container gespeichert, in dem das acme.sh läuft. Wenn die DS gehackt wird, kommt man sicher auch hier an den Token. Auf der anderen Seite könnte ich mit der Umstellung endlich die Ports 80/443 nach außen dicht machen UND die Firewall noch restriktiver machen, weil ich USA verbiete. Alle die, die DNS Challenge nutzen, haben sich mit dem Thema sicher schon beschäftigt: Wie ist eure Meinung dazu, welches Szenario eines Angriffs ist wahrscheinlicher?

Optional konnte ich acme.sh auf einem Raspberry Pi3 laufen lassen, der bei mir auch 24/7 läuft und als Server für Pi-Hole und Homebridge dient. Das Raspi läuft im selben Netzwerk wie die DS. Habe ich dadurch irgendwelche Vorteile, wenn die DS wirklich gehackt wird?