- Registriert

- 23. Aug. 2020

- Beiträge

- 18

- Reaktionspunkte

- 0

- Punkte

- 1

Ich bin neu hier im Forum, dies ist mein erster Beitrag.

Seit 2015 habe ich eine DS415+, die ich bisher allerdings auschliesslich für mein LAN genutzt habe (keine offenen Ports in meiner FritzBox 7490). Ich habe mich deshalb auch nicht um DDNS, Let´s Encrypt und die Synology Firewall gekümmert.

Diesen Sommer habe ich mir eine DS720+ mit grösserem Speicher (2x12TB IronWolf Pro) gekauft. Beide NAS stehen bei mir in der Wohnung. Ich möchte nun die 720 ausschliesslich intern nutzen und die 415 über VPN (L2TP/IPsec) von aussen zugänglich machen, und dies natürlich so sicher wie möglich – genau zu diesem Punkt könnte ich Rat brauchen.

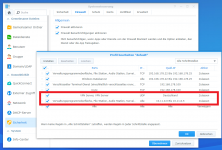

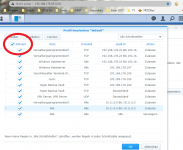

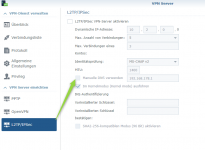

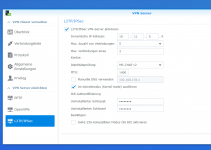

Auf der 415 habe ich DDNS von Synology und Let´s Encrypt eingerichtet. Auch das VPN zur 415 läuft inzwischen (über Handy Mobile Hotspot), ich habe in der Fritzbox die Ports 1701, 500 und 4500 für IPv4 geöffnet (und nur diese). Die Synology Firewall habe ich wie folgt eingerichtet:

In den Zeilen Nr 1 und 2 gebe ich Port 5001 und den Windows Dateiserver für meine PCs im LAN frei;

die Zeilen 3 und 4 sind für rsync (verschlüsselt und unverschlüsselt) von meiner DS720;

Zeile 5 sind die VPN-Ports für l2TP/IPsec bisher nur für Deutschland;

Zeile 6 öffnet 5001, 443 und den Windos Dateiserver für die Dynamischen IP-Adressen, die ich bei der Installation des VPN angegeben habe.

Bei den Zeilen 5 und 6 habe ich ne Weile rumprobiert, bis es funktioniert hat. Ich will über VPN auf der 415 Daten speichern und abrufen können, sowie über den Anschluss zuhause sicher ins Internet gehen können (Banking etc.).

Tja, macht das so Sinn? Was muss, was sollte geändert werden?

Muss ich für Let´s Encrypt den Port 80 noch durchreichen?

Sind für rsync die iSCSI Target Ports notwendig?

Kann ich die Freigaben in Zeile 6 weiter einschränken?

Ich habe mir schon einiges hier im Forum dazu zusammengeklaubt und hoffe, keine groben Fehler gemacht zu haben - wie auch immer - über eine Beurteilung durch einen erfahrenen Nutzer würde ich mich sehr freuen!

Seit 2015 habe ich eine DS415+, die ich bisher allerdings auschliesslich für mein LAN genutzt habe (keine offenen Ports in meiner FritzBox 7490). Ich habe mich deshalb auch nicht um DDNS, Let´s Encrypt und die Synology Firewall gekümmert.

Diesen Sommer habe ich mir eine DS720+ mit grösserem Speicher (2x12TB IronWolf Pro) gekauft. Beide NAS stehen bei mir in der Wohnung. Ich möchte nun die 720 ausschliesslich intern nutzen und die 415 über VPN (L2TP/IPsec) von aussen zugänglich machen, und dies natürlich so sicher wie möglich – genau zu diesem Punkt könnte ich Rat brauchen.

Auf der 415 habe ich DDNS von Synology und Let´s Encrypt eingerichtet. Auch das VPN zur 415 läuft inzwischen (über Handy Mobile Hotspot), ich habe in der Fritzbox die Ports 1701, 500 und 4500 für IPv4 geöffnet (und nur diese). Die Synology Firewall habe ich wie folgt eingerichtet:

In den Zeilen Nr 1 und 2 gebe ich Port 5001 und den Windows Dateiserver für meine PCs im LAN frei;

die Zeilen 3 und 4 sind für rsync (verschlüsselt und unverschlüsselt) von meiner DS720;

Zeile 5 sind die VPN-Ports für l2TP/IPsec bisher nur für Deutschland;

Zeile 6 öffnet 5001, 443 und den Windos Dateiserver für die Dynamischen IP-Adressen, die ich bei der Installation des VPN angegeben habe.

Bei den Zeilen 5 und 6 habe ich ne Weile rumprobiert, bis es funktioniert hat. Ich will über VPN auf der 415 Daten speichern und abrufen können, sowie über den Anschluss zuhause sicher ins Internet gehen können (Banking etc.).

Tja, macht das so Sinn? Was muss, was sollte geändert werden?

Muss ich für Let´s Encrypt den Port 80 noch durchreichen?

Sind für rsync die iSCSI Target Ports notwendig?

Kann ich die Freigaben in Zeile 6 weiter einschränken?

Ich habe mir schon einiges hier im Forum dazu zusammengeklaubt und hoffe, keine groben Fehler gemacht zu haben - wie auch immer - über eine Beurteilung durch einen erfahrenen Nutzer würde ich mich sehr freuen!