- Registriert

- 21. Jan. 2017

- Beiträge

- 86

- Reaktionspunkte

- 9

- Punkte

- 14

Hallo zusammen,

ich muss vorausschicken, dass ich absoluter Laie bin, was Virtuelle Maschinen betrifft. Wollte mich aber genau aus diesem Grund mal damit konfrontieren.

Habe im Virtual Machine Manager (VMM) eine HaOS (Home Assistant) installiert. Ging problemlos - yeah - also die HaOS-VM läuft ...

ABER: Ich komm nicht auf die Weboberfläche des Home Assistant, zumindest nicht so, wie man das in diversen Videos bzw. Artikeln zu sehen bekommt oder liest, also nix mit <IP-DES-NAS>:8123.

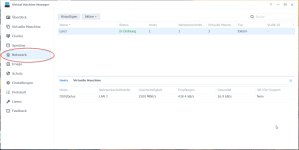

Bei der Fehlersuche habe ich natürlich im Bereich "Virtuelle Maschine" nachgekuckt, was die HaOS-VM denn für IP-Adressen hat. Ich hab nicht schlecht gestaunt, als ich sah, dass die total exotisch waren: 172.30.... usw. Die haben rein gar nichts mit meiner Netzwerkinfrastruktur zu tun und werden natürlich von meiner Firewall geblockt. So komm ich niemals auf die Maschine

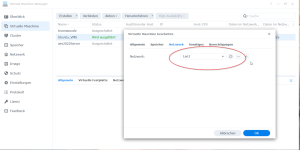

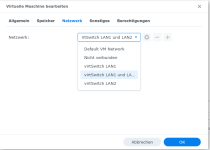

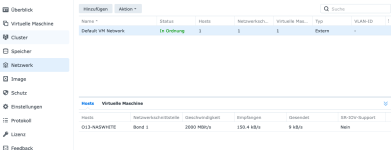

Ok, im nächsten Versuch habe ich einen virtuellen externen Switch erstellt (vSwitch), dem ich beide LAN-Anschlüsse meiner 723+ zugewiesen habe. Die HaOS-VM herunter gefahren, ihr den externen Switch als Netzwerk zugeordnet und wieder hochgefahren. Selbes Ergebnis, genau die gleichen IP-Adress-Exoten.

Kann mir jemand erklären, wie ich das machen soll? Ich hab da nämlich absolut keinen Plan.

ich muss vorausschicken, dass ich absoluter Laie bin, was Virtuelle Maschinen betrifft. Wollte mich aber genau aus diesem Grund mal damit konfrontieren.

Habe im Virtual Machine Manager (VMM) eine HaOS (Home Assistant) installiert. Ging problemlos - yeah - also die HaOS-VM läuft ...

ABER: Ich komm nicht auf die Weboberfläche des Home Assistant, zumindest nicht so, wie man das in diversen Videos bzw. Artikeln zu sehen bekommt oder liest, also nix mit <IP-DES-NAS>:8123.

Bei der Fehlersuche habe ich natürlich im Bereich "Virtuelle Maschine" nachgekuckt, was die HaOS-VM denn für IP-Adressen hat. Ich hab nicht schlecht gestaunt, als ich sah, dass die total exotisch waren: 172.30.... usw. Die haben rein gar nichts mit meiner Netzwerkinfrastruktur zu tun und werden natürlich von meiner Firewall geblockt. So komm ich niemals auf die Maschine

Ok, im nächsten Versuch habe ich einen virtuellen externen Switch erstellt (vSwitch), dem ich beide LAN-Anschlüsse meiner 723+ zugewiesen habe. Die HaOS-VM herunter gefahren, ihr den externen Switch als Netzwerk zugeordnet und wieder hochgefahren. Selbes Ergebnis, genau die gleichen IP-Adress-Exoten.

Kann mir jemand erklären, wie ich das machen soll? Ich hab da nämlich absolut keinen Plan.