- Registriert

- 05. Nov. 2015

- Beiträge

- 5.282

- Reaktionspunkte

- 2.566

- Punkte

- 259

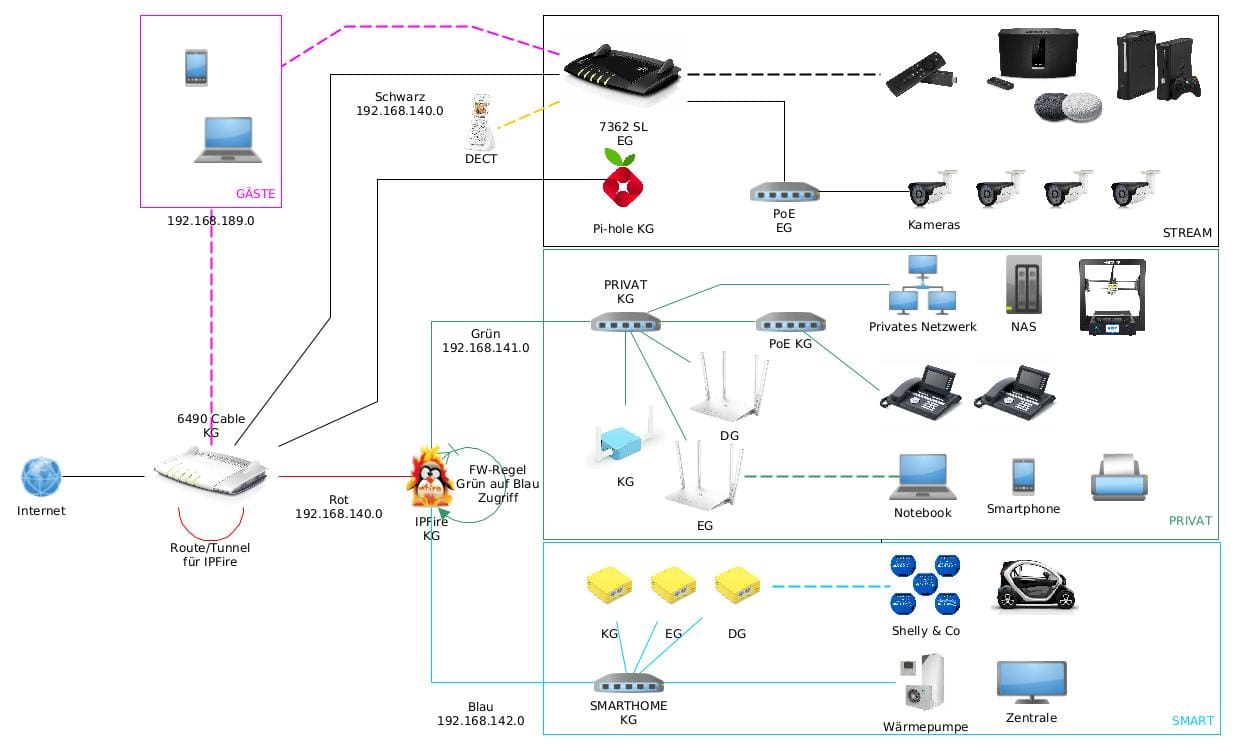

Die in #36 geschilderten Probleme mit dem Tablet und dem Smartphone, sprich Routing scheinbar nach Lust und Laune der Fritzbox,DHCP und Routing funktioniert aber immerhin.

waren dann der entscheidende Grund für keine weiteren Versuche. Wie vorher schon mal geschrieben muss und will ich wissen was bei mir im LAN/WLAN passiert und das immer und zuverlässig. Ist das nicht gegeben kommt es überhaupt nicht in Frage.

waren dann der entscheidende Grund für keine weiteren Versuche. Wie vorher schon mal geschrieben muss und will ich wissen was bei mir im LAN/WLAN passiert und das immer und zuverlässig. Ist das nicht gegeben kommt es überhaupt nicht in Frage.VG Jim

Um das ggf. besser einzugrenzen wäre eine Angabe was Du max. bereit bist auszugeben nicht schlecht. Auch spielen m.M.n. die pers. Vorkenntnisse bzgl. eines Netzwerkaufbaus eine gewisse Rolle und wie sehr man bereit ist sich in etwas einzuarbeiten.

Um das ggf. besser einzugrenzen wäre eine Angabe was Du max. bereit bist auszugeben nicht schlecht. Auch spielen m.M.n. die pers. Vorkenntnisse bzgl. eines Netzwerkaufbaus eine gewisse Rolle und wie sehr man bereit ist sich in etwas einzuarbeiten.

Ich hatte wirklich nicht gedacht das so eine Art von Restore (also ein kompl. Umzug in eine VM) so einfach und fehlerfrei funktioniert.

Ich hatte wirklich nicht gedacht das so eine Art von Restore (also ein kompl. Umzug in eine VM) so einfach und fehlerfrei funktioniert.