Hallo alle,

Ich bin neu hier und hoffe ihr könnt mir weiterhelfen. Ich habe mich hier im Forum durch verschiedene Threads gelesen um meine Synology DS220j mit DSM 7.0 aufzusetzen, bin mir aber bzgl. dem Netzwerk Setup noch etwas unsicher, ob ich das alles richtig umgesetzt habe.

Die DS soll für folgende Use Cases nutzbar sein:

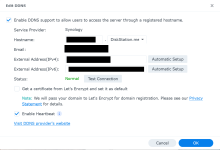

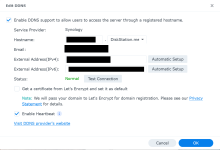

1. DDNS Support auf der Synology eingerichtet

2. Eigene Domain registriert, CNAME Records eingeichtet mit Sub "xxx" und Value "zzz.diskstation.me"

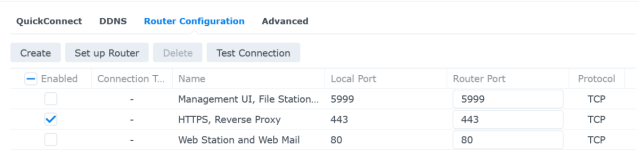

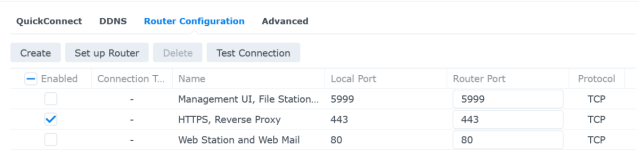

3. Router Port 80 und 443 geöffnet

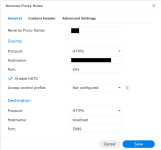

4. Zertifikat für Sub auf der eigenen Domaine erstellt und als Default gesetzt

5. Router Port 80 geschlossen

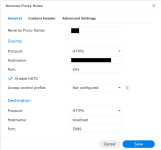

6. Reverse Proxy von Source 443 auf Destination 5999 (custom DSM https Port)

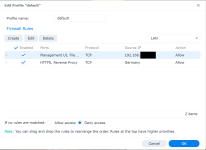

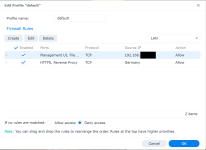

7. Firewall PPPoe und VPN access denied

8. Firewall LAN access wie folgt konfigueriert:

Ein Computer aus dem LAN soll Zugang haben

Aus dem Internet kommende Anfragen mit deutscher IP, die auf DS File und Photo App zugreifen wollen, sollen Zugang haben.

Meine Fragen:

Ich bin neu hier und hoffe ihr könnt mir weiterhelfen. Ich habe mich hier im Forum durch verschiedene Threads gelesen um meine Synology DS220j mit DSM 7.0 aufzusetzen, bin mir aber bzgl. dem Netzwerk Setup noch etwas unsicher, ob ich das alles richtig umgesetzt habe.

Die DS soll für folgende Use Cases nutzbar sein:

- Zugriff auf Shared Folder über Windows Explorer aus dem LAN

- Zugriff auf File Station und Photos web app aus dem Internet, ohne Portnummer in die URL eingeben zu müssen

- Photos App über das Internet

- DS File App über das Internet

- Zugriff auf Shared Folder per Windows Explorer über VPN

1. DDNS Support auf der Synology eingerichtet

2. Eigene Domain registriert, CNAME Records eingeichtet mit Sub "xxx" und Value "zzz.diskstation.me"

3. Router Port 80 und 443 geöffnet

4. Zertifikat für Sub auf der eigenen Domaine erstellt und als Default gesetzt

5. Router Port 80 geschlossen

6. Reverse Proxy von Source 443 auf Destination 5999 (custom DSM https Port)

7. Firewall PPPoe und VPN access denied

8. Firewall LAN access wie folgt konfigueriert:

Ein Computer aus dem LAN soll Zugang haben

Aus dem Internet kommende Anfragen mit deutscher IP, die auf DS File und Photo App zugreifen wollen, sollen Zugang haben.

Meine Fragen:

- Habe ich in dem oben aufgeführten Setup etwas übersehen und Sicherheitslücken offen gelassen? Als Benchmark sehe ich hier den Zugang über QuickConnect, den ich mit diesem Setup ablösen möchte.

- Ist die Nutzung eines Reverse Proxy per se unsicherer, als die Eingabe des Ports in der URL?

Zuletzt bearbeitet: