Seit 3.8.23 geht ein Hidrive (Hyper) Backup nicht mehr, das vorher jahrelang fehlerfrei täglich lief.

Ich komme auch garnicht mehr auf das HiDrive drauf aus Hyperbackup. Es wäre offline, nicht erreichbar. Wobei es manchmal Online angezeigt wird, aber dann gleich wieder offline ist.

Backups auf Vaults anderer NAS (HyperBackupVault) laufen.

Und ja, über den Anruf beim Support kam raus, dass das Protokollpaket abgeklemmt werden soll (ohne Benachrichtigung!?!), die haben mir verkündet mein HiDrive Special kostet 50c mehr, und nur die können intern sehen, dass gleichzeitig autom. angestoßen wurde, dass das 'Special'==Protokolle wegfliegt. Frechheit! Das dürfen die nun brav noch nen Jahr machen, immerhin haben die mir den Vertrag verlängert als Special in der Mail. Aber das theoretisch erst am 28.8.23, bis dahin ist es aktiv (und danach auch, da kümmer ich ich drum).

Aber zurück zum Problem:

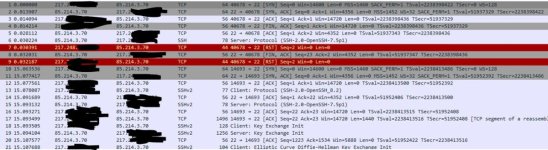

Wireshark Trace in der Firewall angeschmissen und da sieht man das Problem:

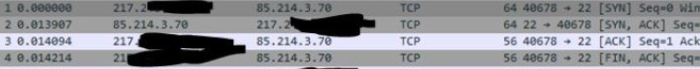

Manchmal klappt der SSH Verbindungsaufbau, aber meistens schickt die Synology im TCP Verbindungsaufbau gleich ein [FIN, ACK] hinterher anstatt die Protokollversion zu schicken.

Also die Synology macht die TCP Verbindung ohne ein Byte gesendet zu haben nach 20µs wieder zu sobald der Server antwortet.

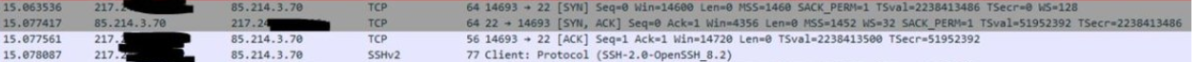

Manchmal schickt sie aber die Protokollversion und der SSH Verbindungsaufbau klappt.

Das geht sogar soweit, dass eine SSH Verbindung steht und weitere scheitern...

Internet sagt: Sowas macht ein Client nur, wenn er keine File Handles mehr für die Verbindung hat, denn das braucht er in dem Moment, in dem der Verbindungsaufbau geklappt hat.

Aber sysctl sagt, da sind nur 7000 von 70000 belegt.

Any ideas?

Ich komme auch garnicht mehr auf das HiDrive drauf aus Hyperbackup. Es wäre offline, nicht erreichbar. Wobei es manchmal Online angezeigt wird, aber dann gleich wieder offline ist.

Backups auf Vaults anderer NAS (HyperBackupVault) laufen.

Und ja, über den Anruf beim Support kam raus, dass das Protokollpaket abgeklemmt werden soll (ohne Benachrichtigung!?!), die haben mir verkündet mein HiDrive Special kostet 50c mehr, und nur die können intern sehen, dass gleichzeitig autom. angestoßen wurde, dass das 'Special'==Protokolle wegfliegt. Frechheit! Das dürfen die nun brav noch nen Jahr machen, immerhin haben die mir den Vertrag verlängert als Special in der Mail. Aber das theoretisch erst am 28.8.23, bis dahin ist es aktiv (und danach auch, da kümmer ich ich drum).

Aber zurück zum Problem:

Wireshark Trace in der Firewall angeschmissen und da sieht man das Problem:

Manchmal klappt der SSH Verbindungsaufbau, aber meistens schickt die Synology im TCP Verbindungsaufbau gleich ein [FIN, ACK] hinterher anstatt die Protokollversion zu schicken.

Also die Synology macht die TCP Verbindung ohne ein Byte gesendet zu haben nach 20µs wieder zu sobald der Server antwortet.

Manchmal schickt sie aber die Protokollversion und der SSH Verbindungsaufbau klappt.

Das geht sogar soweit, dass eine SSH Verbindung steht und weitere scheitern...

Internet sagt: Sowas macht ein Client nur, wenn er keine File Handles mehr für die Verbindung hat, denn das braucht er in dem Moment, in dem der Verbindungsaufbau geklappt hat.

Aber sysctl sagt, da sind nur 7000 von 70000 belegt.

Any ideas?