OK, also da es keine Lösung gibt die irgendwie gangbar ist, habe ich mir nun etwas gebastelt, was imho noch besser ist! Ich sage direkt, das ist nichts für Jedermann und wahrscheinlich für 99,9% Overkill. Also steinigt mich nicht gleich!

ABSOLUTER PARANOID MODUS: ON!

ABSOLUTER PARANOID MODUS: ON!

Um das System gehen physischen Diebstahl/Mitnahme abzusichern habe ich nun sog. "Totmannschalter" definiert. Ich habe mir 8 Netzwerkteilnehmer ausgesucht, welche allesamt PING-fähig sein müssen. Dann habe ich mir ein Skript geschrieben, welches einmal pro Minute diese 8 Netzwerkteilnehmer anpingt. Antworten die brav, ist alles OK, die Diskstation schnurrt.

Beim Ausfall von mehr als 4 Netzwerkteilnehmern gleichzeitig - was sofort der Fall wäre, wenn jemand die Netzwerkkabel aus der Diskstation zieht um sie mitzunehmen - beißt das Skript zu und die Diskstation igelt sich ein. Volumes werden ausgeworfen und die Diskstation fährt herunter. Da die Volumes nun verschlüsselt sind ist so erstmal der Ofen aus!

Wenn der Dieb die Diskstation dann starten will wird es noch ekliger. Ich habe eine Verzögerung von 120 Sekunden nach Boot eingestellt, dann stellt sich das Skript sofort wieder scharf, stellt fest, dass die Netzwerkteilnehmer fehlen und fährt direkt wieder herunter. Der Dieb kann vielleicht eine handvoll Passwörter versuchen, dann wars das. Das Ziel des Diebs muss es sein, sich nach dem Hochfahren blitzschnell einzuloggen und meine Skripts im Aufgabenplaner zu stoppen bevor sie online gehen. Dazu bräuchte er das DSM Passwort plus mein (entsperrtes) Handy.

Ich habe es getestet und es funktioniert super! Aber es ist noch nicht perfekt.

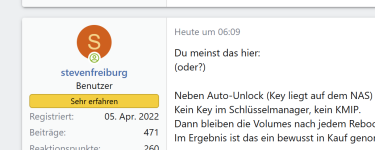

Damit ich mir nicht selbst in Knie schieße, was beim Paranoid Modus schnell passiert, brauche ich eine Rückfallebene. Es könnte ja sein, dass mein Switch, an dem auch die betreffenden Netzwerkteilnehmer hängen mal einen Ausfall hat oder kaputt geht. Dann würde ich mich sofort selbst aussperren. Ich werde als nächstes einen USB Stick erstellen, auf dem eine *.txt Datei mit einem Passwort ist. Wird dieser USB Stick beim Booten erkannt (USB Treiber werden beim Bootvorgang sehr früh geladen), wird der Wachhund deaktiviert, das System ist dann nicht scharfgestellt und das Skript muss in diesem Fall von Hand gestartet werden.

ABSOLUTER PARANOID MODUS: OFF!