Hallo zusammen,

leider verstehe ich grad überhaupt nix mehr. von Zertifikaten null Ahnung.

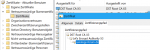

Auf einmal meckert mein Drive Client "Nicht vertrauenswürdiges SSL Zertifikat"

Kann mir jemand helfen die Kuh vom Eis zu bekommen?

Ich weiss NULL was ich jetzt machen kann. Unter DSM-Einstellungen / Zertifikat Seite habe ich schon geguckt. Aber verstehe nicht was zu tun.

Habs schon mit "Zertifikat erneuern" dort versucht. Funktioniert leider nicht.

DANKE schon mal vorab

leider verstehe ich grad überhaupt nix mehr. von Zertifikaten null Ahnung.

Auf einmal meckert mein Drive Client "Nicht vertrauenswürdiges SSL Zertifikat"

Kann mir jemand helfen die Kuh vom Eis zu bekommen?

Ich weiss NULL was ich jetzt machen kann. Unter DSM-Einstellungen / Zertifikat Seite habe ich schon geguckt. Aber verstehe nicht was zu tun.

Habs schon mit "Zertifikat erneuern" dort versucht. Funktioniert leider nicht.

DANKE schon mal vorab