- Registriert

- 13. Mai 2021

- Beiträge

- 2.831

- Reaktionspunkte

- 861

- Punkte

- 154

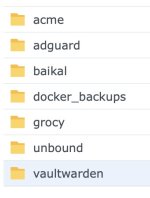

Es wurde bei Docker eine sehr schwere Sicherheitslücke gefunden. Siehe https://www.golem.de/news/docker-ku...rn-auf-hostsysteme-zugreifen-2402-181875.html. Da Docker bei Synology aktuell EOL ist, bin ich gespannt ob da ein Fix für kommt. Oder ob sie bis zur nächsten DSM Version warten, wo sie ja eine neue Docker Version ausliefern wollen. Aber das behebt die Lücke ja nicht bei den DSen die das Update nicht erhalten. Bis dahin sollte man genau gucken welches Images man sich runterläd.