- Registriert

- 22. Feb. 2018

- Beiträge

- 3.451

- Reaktionspunkte

- 1.781

- Punkte

- 244

Ich verzeifel etwas mit der Netzwerkverteilung unter Docker.

Bisher war es immer so, dass, wenn ich Container über Stacks (docker-compose) erstellte, diese eine IP-Adresse aus dem Bridge Netzwerk bekommen haben z.B. 172.21.0.0/16

Jetzt ist es aber so, dass ich vereinzelt Container habe, die plötzlich IP-Adressen wie z.B. 192.168.132.0/20 bekommen. Ich habe festgestellt, dass Container mit diesen Adressen nicht auf andere Anwendungen in meinem Netz oder Internet zugreifen können.

Nach Lektüre verschiedener Seiten habe ich herausgefunden, dass die Adressen 192.168.x.x erst verwendet werden wenn der Bereich 172.x.x.x belegt ist. Ich denke, das ist bei mir aber nicht der Fall.

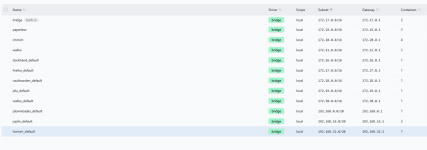

Hier ein Beispiel meiner Netzwerke und Container

Wie ihr seht, bekommen die Container von joplin, jdownloader und homarr Adresse aus der 192.168.x.x Range. Unter homarr komme ich damit z.B. nicht auf Adguard Home.

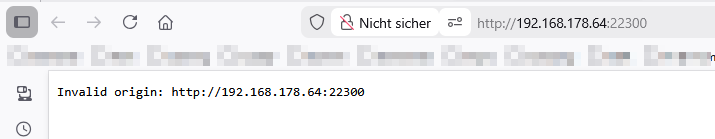

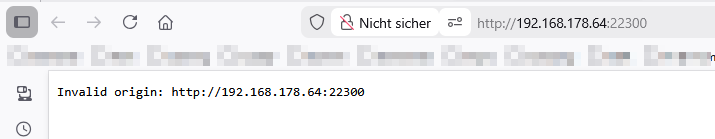

Joplin lässt sich gar nicht aufrufen

Lange Rede kurzer Sinn, wie bekomme ich es wieder hin dass bei der Erstellung der Container die Range 172.x.x.x benutzt wird?

Bisher war es immer so, dass, wenn ich Container über Stacks (docker-compose) erstellte, diese eine IP-Adresse aus dem Bridge Netzwerk bekommen haben z.B. 172.21.0.0/16

Jetzt ist es aber so, dass ich vereinzelt Container habe, die plötzlich IP-Adressen wie z.B. 192.168.132.0/20 bekommen. Ich habe festgestellt, dass Container mit diesen Adressen nicht auf andere Anwendungen in meinem Netz oder Internet zugreifen können.

Nach Lektüre verschiedener Seiten habe ich herausgefunden, dass die Adressen 192.168.x.x erst verwendet werden wenn der Bereich 172.x.x.x belegt ist. Ich denke, das ist bei mir aber nicht der Fall.

Hier ein Beispiel meiner Netzwerke und Container

Wie ihr seht, bekommen die Container von joplin, jdownloader und homarr Adresse aus der 192.168.x.x Range. Unter homarr komme ich damit z.B. nicht auf Adguard Home.

Joplin lässt sich gar nicht aufrufen

Lange Rede kurzer Sinn, wie bekomme ich es wieder hin dass bei der Erstellung der Container die Range 172.x.x.x benutzt wird?