Home Assistant in VMM ohne IP obwohl eigentlich zugewiesen

- Ersteller L3v3l0rd

- Erstellt am

-

Ab sofort steht euch hier im Forum die neue Add-on Verwaltung zur Verfügung – eine zentrale Plattform für alles rund um Erweiterungen und Add-ons für den DSM.

Damit haben wir einen Ort, an dem Lösungen von Nutzern mit der Community geteilt werden können. Über die Team Funktion können Projekte auch gemeinsam gepflegt werden.

Was die Add-on Verwaltung kann und wie es funktioniert findet Ihr hier

Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Hallo L3v3l0rd,

Bücher und Hardware zum Thema gibt es bei Amazon: Home Assistant in VMM ohne IP obwohl eigentlich zugewiesen

Bücher und Hardware zum Thema gibt es bei Amazon: Home Assistant in VMM ohne IP obwohl eigentlich zugewiesen

- Registriert

- 09. Mai 2019

- Beiträge

- 3.445

- Reaktionspunkte

- 1.733

- Punkte

- 238

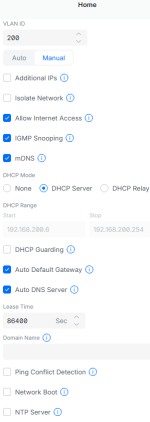

Na dann stimmt irgendwas mit deinen Firewallregeln nicht oder den Einstellungen in Unifi, würde ich sagen. Ist für mich aber schwierig, da die Zeiten, wo ich VMM verwendet habe, lange her sind. Es kann durchaus auch sein, dass die Einstellungen "Netzwerk" im VMM oder der VM selbst was dazwischen hackt. Aber HA kann eben definitiv keine IP bekommen.

Ich würde folgendes probieren:

- VM ausschalten

- in Unifi den Client mit der fixen IP löschen

- die Einstellungen der VM HA bearbeiten und eine neue MAC generiere

- VM starten und schauen, welche IP in Unifi auftaucht und dann

- mal erneut ein PING auf die neue IP probieren

Ich würde folgendes probieren:

- VM ausschalten

- in Unifi den Client mit der fixen IP löschen

- die Einstellungen der VM HA bearbeiten und eine neue MAC generiere

- VM starten und schauen, welche IP in Unifi auftaucht und dann

- mal erneut ein PING auf die neue IP probieren

- Registriert

- 27. Nov. 2012

- Beiträge

- 14

- Reaktionspunkte

- 0

- Punkte

- 7

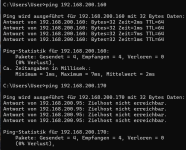

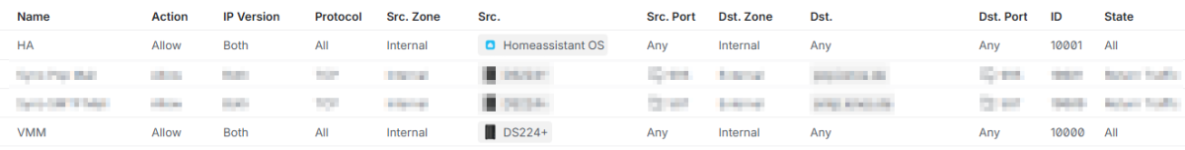

Okay, habe ich gemacht, bekomme aber immer noch keinen Ping. Hilft die DHCP Einstellung:

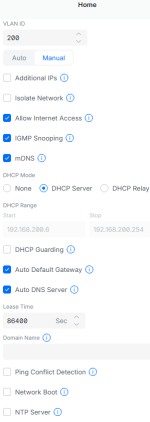

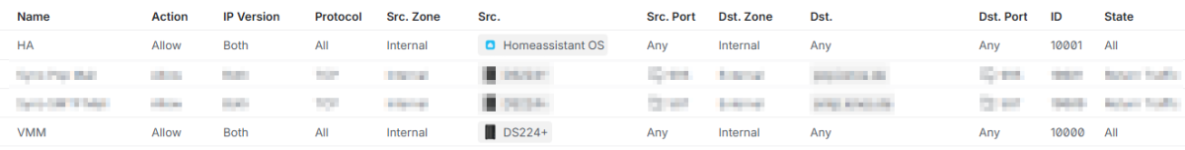

In der Firewall habe ich extra für Internal alles zugelassen, bei der DS sowie der neuen VM:

Mir gehen Unifi-technisch die Ideen aus.

Gibt es evtl. auf Syno-Seite noch etwas das blockt? Die Syno-FW ist aus. Es gibt auch keine Datenfluss-Steuerung oder statische Route.

In der Firewall habe ich extra für Internal alles zugelassen, bei der DS sowie der neuen VM:

Mir gehen Unifi-technisch die Ideen aus.

Gibt es evtl. auf Syno-Seite noch etwas das blockt? Die Syno-FW ist aus. Es gibt auch keine Datenfluss-Steuerung oder statische Route.

Ich kenne die Unifi-Oberfläche nicht - aber wo steht, dass der untagged ist?Wenn der Switch Port untagged das VLAN konfiguriert, muss man das nicht machen. Wenn die DS im gleiche Netz ist, gehe ich davon mal aus...

- Registriert

- 28. Okt. 2020

- Beiträge

- 16.129

- Reaktionspunkte

- 6.293

- Punkte

- 609

Dann nimm den VLAN Tag bei der VM mal raus. Was passiert dann?

- Registriert

- 28. Okt. 2020

- Beiträge

- 16.129

- Reaktionspunkte

- 6.293

- Punkte

- 609

Heißt bei Unifi "native VLAN". Wenn das auf dem Port gesetzt ist, braucht die VM / Die DS vom VLAN nix zu wissenwo steht, dass der untagged ist?

? Warum lässt du den Port tagged?Ja, VLAN-ID 200 ist auch in VM eingetragen. Und ja, die DS ist im gleichen VLAN.

- Registriert

- 27. Nov. 2012

- Beiträge

- 14

- Reaktionspunkte

- 0

- Punkte

- 7

Joa, jetzt geht es... WTF?Dann nimm den VLAN Tag bei der VM mal raus. Was passiert dann?

Danke für den Tip. Sollte man dort nur was eintragen wenn die VM in einem andern VLAN liegt?

- Registriert

- 28. Okt. 2020

- Beiträge

- 16.129

- Reaktionspunkte

- 6.293

- Punkte

- 609

Grundlegend: Wenn du bei Unifi auf einem Port ein VLAN konfiguriert, wird das das native VLAN. Alle Geräte / VMs, die dann an diesem Port physisch oder virtuell angeschlossen werden, sind in diesem VLAN.

Ein Beispiel noch von mir:

Proxmox Host hängt an Switch-Port 1. Dieser Port ist native / untagged auf das MGMT-VLAN konfiguriert -> Proxmox erhält IP aus diesem VLAN. Die VMs lege ich dann auf dem Proxmox an und weise eine VLAN ID der Netzwerkkarte der VM zu -> VM ist im anderen Netz als der Host. Erstelle ich eine VM und gebe unter Proxmox kein VLAN mit, ist die VM im MGMT-VLAN.

Standardmäßig ist bei Unifi-Switchen das Port-Profil "allow all" aktiv. Also jeder Port am Switch darf jedes VLAN tagged konfigurieren. Ich hab das bei mir aus Sicherheitsgründen an allen Ports deaktiviert, wo das VLAN direkt vom Switch zugewiesen wird

Ein Beispiel noch von mir:

Proxmox Host hängt an Switch-Port 1. Dieser Port ist native / untagged auf das MGMT-VLAN konfiguriert -> Proxmox erhält IP aus diesem VLAN. Die VMs lege ich dann auf dem Proxmox an und weise eine VLAN ID der Netzwerkkarte der VM zu -> VM ist im anderen Netz als der Host. Erstelle ich eine VM und gebe unter Proxmox kein VLAN mit, ist die VM im MGMT-VLAN.

Standardmäßig ist bei Unifi-Switchen das Port-Profil "allow all" aktiv. Also jeder Port am Switch darf jedes VLAN tagged konfigurieren. Ich hab das bei mir aus Sicherheitsgründen an allen Ports deaktiviert, wo das VLAN direkt vom Switch zugewiesen wird

- Registriert

- 27. Nov. 2012

- Beiträge

- 14

- Reaktionspunkte

- 0

- Punkte

- 7

Ich musste da ein wenig drauf rumkauen, da mir dieses rumgetagge immer schon Spanisch vorkam. Das sind meine Einstellungen am Controller:

Ich könnte hier also bedenkenlos mein Gast-VLAN überall blocken, richtig? Was mache ich denn mit IoT in Bezug auf mein Home Assistant, der ja im Vlan Home liegt? Muss ich das nicht auf Tagged lassen, damit HA mit IoT kommunizieren kann? Der Drucker (Port 4) ist untagged IoT, aber ich will ja auch aus anderen VLANs darauf zugreifen, also lasse ich den Rest tagged (außer Gast)?

Sorry für bisl offtopic....

Ich könnte hier also bedenkenlos mein Gast-VLAN überall blocken, richtig? Was mache ich denn mit IoT in Bezug auf mein Home Assistant, der ja im Vlan Home liegt? Muss ich das nicht auf Tagged lassen, damit HA mit IoT kommunizieren kann? Der Drucker (Port 4) ist untagged IoT, aber ich will ja auch aus anderen VLANs darauf zugreifen, also lasse ich den Rest tagged (außer Gast)?

Sorry für bisl offtopic....

Zuletzt bearbeitet von einem Moderator:

- Registriert

- 25. Mai 2016

- Beiträge

- 939

- Reaktionspunkte

- 360

- Punkte

- 83

Prinzipiell würde ich mit VLAN-Tags nur zwischen Geräten arbeiten, deren uneingeschränkter Administrator ich bin. Also beispielsweise zwischen dem UCG (Gateway) und dem NAS oder zwischen dem Gateway und dem Switch (sofern dieser VLAN-tauglich / manage-bar ist).

Außerdem würde ich versuchen, keine Hybrid-Ports (also Ports, auf denen es getaggte VLANs und ein natives VLAN gleichzeitig gibt) zu verwenden.

Geräte, deren Kontrolle sich Dir entzieht (typischerweise IoT-Geräte, aber auch Gast-Geräte) gehören immer nur an Access-Ports, also Ports, auf denen ausschließlich ein nicht-getaggtes (natives) VLAN anliegt. Denn sonst könnte jemand, der Böses im Sinn hat, das Gerät umkonfigurieren und aus seinem (V)LAN ausbrechen.

Hilfreich ist auch die Vorstellung, das jedes VLAN auch ein eigenes LAN-Kabel sein könnte.

Und verschiedene (V)LANs werden immer über Router gekoppelt.

Außerdem würde ich versuchen, keine Hybrid-Ports (also Ports, auf denen es getaggte VLANs und ein natives VLAN gleichzeitig gibt) zu verwenden.

Geräte, deren Kontrolle sich Dir entzieht (typischerweise IoT-Geräte, aber auch Gast-Geräte) gehören immer nur an Access-Ports, also Ports, auf denen ausschließlich ein nicht-getaggtes (natives) VLAN anliegt. Denn sonst könnte jemand, der Böses im Sinn hat, das Gerät umkonfigurieren und aus seinem (V)LAN ausbrechen.

Hilfreich ist auch die Vorstellung, das jedes VLAN auch ein eigenes LAN-Kabel sein könnte.

Und verschiedene (V)LANs werden immer über Router gekoppelt.

- Ob Du das Gast-VLAN nun überall entfernen kannst, hängt von deiner übrigen Topologie ab (wo hängt beispielsweise ein WLAN-Access-Point dran oder andere Geräte, auf die ein Gast zugreifen können soll).

- Der Home Assistant benötigt eine zweite Netzwerkschnittstelle im IoT-VLAN.

- Der Drucker stellt vermutlich das größte Problem dar. Ein einfaches Gerät hat bestenfalls die Möglichkeit, eine einzelne VLAN-ID zu konfigurieren, aber Du wirst ihn kaum in mehrere VLANs gleichzeitig bekommen (er hat ja auch nicht mehrere LAN-Anschlüsse). Außerdem ist der Drucker in gewisser Weise auch ein IoT-Gerät und sollte daher an einem Access-Port ohne VLAN betrieben werden.

Also müsste man den Drucker ins IoT-Netz stellen und dann im Gateway Routen und Firewall-Regeln erstellen, die den Zugriff aus den anderen VLANs auf dieses eine IoT-Gerät erlauben.

Kaffeautomat

Wenn du das Forum hilfreich findest oder uns unterstützen möchtest, dann gib uns doch einfach einen Kaffee aus.

Als Dankeschön schalten wir deinen Account werbefrei.