Einbinden einer Hardware Firewall ins LAN

- Ersteller Tommes

- Erstellt am

-

Ab sofort steht euch hier im Forum die neue Add-on Verwaltung zur Verfügung – eine zentrale Plattform für alles rund um Erweiterungen und Add-ons für den DSM.

Damit haben wir einen Ort, an dem Lösungen von Nutzern mit der Community geteilt werden können. Über die Team Funktion können Projekte auch gemeinsam gepflegt werden.

Was die Add-on Verwaltung kann und wie es funktioniert findet Ihr hier

Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

- Status

- Für weitere Antworten geschlossen.

- Registriert

- 23. Jan. 2012

- Beiträge

- 6.204

- Reaktionspunkte

- 1.107

- Punkte

- 248

Sorry, aber das trifft den Kern der Sache ja nun nicht wirklich... Willste X unabhängige Netze haben, wie kriegt man das nochmal mit einer FB hin? Oder die red. WAN-Uplinks mit entsprechendem automatischen Failover (und jetzt komm mir hier keiner mit dem LTE-Gedöns)? ?Zweitens was versprichst du dir von dem getrennten Konstrukt Firewall / Fritzbox? Was die Fritz macht ist absolut ausreichend...

Du hast heute wieder grooooße Füsse ?...dafür braucht hier keiner eine Hw Ergänzung.

Wer noch nie ein Loch gesehen hat, weiss auch nicht wie es aussieht und wird es daher vermutlich sowieso nie vermissen! (und irgendwie hört sich das jetzt schon wieder komisch an....BITTE KONTEXT BEACHTEN! ?)Ohne profundes IT-Wissen kann man da mehr Löcher aufreissen als zumacchen oder umgekehrt bekomt nie die richtigen Löcher auf.

dass Doppelt NAT ebenfalls performancebezogen deutlich schlechter abschneidet. Nur: in der Praxis merke ich es eben nicht. Bisher laufen sowohl Zugriffe aufs heimische LAN via VPN als auch Surfen via VPN ohne spürbaren Unterschied durch.

Bis dann irgendwann die Sache mit dem VoIP kam die irgendwo in ein dahinterliegendes Netz musste... Trag die Routen in der FB ein, deaktivier das Masquerading, fertig ?? Auch wenn der vergleich jetzt vielleicht "stinkt", aber... Wenn Du <piep> unter'm Schuh hast... et stinkt ja nur und zieht braune Streifen (auf der Strasse, auf dem Teppich, ggf. auf der Couch, etc.), aber es hindert Dich ja auch nicht am "gehen". Auf der anderen Seite willste doch auch nicht, dass die Leute Dich - statt mit regulärem Namen - mit "Braunbär" anreden, oder? ?

Das @Tommes Fehler machen könnte, das ist halt so.

Das ist nicht nur bei @Tommes so, das ist bei uns "allen" so, denn "niemand" von uns ist "fehlerfrei", ganz einfache Kiste. Zugegebenermaßen könnte es für den einen teurer werden, als für den anderen (je nach "Job" sag ich mal), aber wenn man sich grundsätzlich erstmal daran hält, dass ein entsprechendes Netz erstmal "nix" darf und Dinge explizit erlaubt werden (und auch nicht unbedingt mit "any"-Regel, sondern schon etwas gezieler), dann hat man die gröbsten Schnitzer eigentlich schon hinter sich gelassen.

Oder kurzum: NATÜRLICH setz ich Dich in die Seifenkoste und schubs Dich den Berg runter! Dafür musste ja nicht wissen, wie ein aktuelles Auto funktioniert... Helm auf, Füsse rein, gut festhalten, immer gradeaus fahren und beten, dass Dir nix entgegen kommt ?? Manch einer würd es jetzt auch so ausdrücken: "Nur die harten kommen in den Garten!". Gibt halt die, die sich lieber von der Freundin auf einem Schlitten durch den weichen Zitronenschnee ziehen lassen und dann gibt es eben die Bollerkisten-Fraktion (die erkennt man auch immer an ihrem wüsten "Look" mit Kratzern und Ästen in den Haaren und so). Da muss aber jeder selbst entscheiden, zu welcher Fraktion er gehört... ?

Aber mal davon ab... ist doch sowieso erstmal nur eine "Ausbaustufe"... ggf. kommt ja noch der interne Proxy dazu, etc. Gern wird anscheinend auch DNS nach aussen gesperrt, so dass die internen Clients mit piHole/Adguard reden "müssen" (53/UDP). Das sowas bei DoH halt nicht mehr funktioniert, haben sicherlich auch die wenigsten auf dem Schirm (und ja, ich weiss, dass Lümmels mit euren schäbigen (DoH-Server-)"IP-Listen" rummacht, anstatt das einfach mal direkt "vernünftig" zu regeln ? (aufmachen, reingucken, wegschmeissen - halt typisch MITM-mässig, wie das halt immer so läuft auf solchen Systemen, Zertifikatsverteilung vorher inkl. und trallala, aber... ich sag mal "so", bevor hier noch einer auf die Idee kommt, die Privatsphäre von potentiellen Gast-WLAN-Besuchern zu untergraben... ?))

frimp

Benutzer

- Registriert

- 03. März 2011

- Beiträge

- 225

- Reaktionspunkte

- 37

- Punkte

- 34

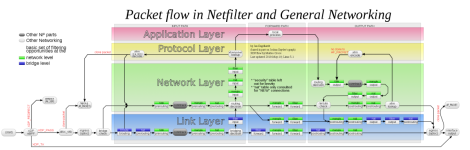

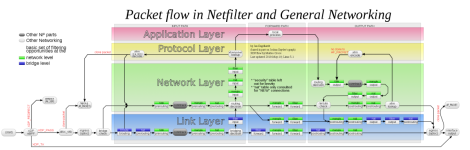

Dass der Bridge-Mode Performance kostet ist aber wohl nur bei der Fritz!box so. Ich nutze hier ausschließlich Geräte mit nahezu Quelloffener Firmware (nahezu, weil z.B. Broadcom die wl-Treiber nur als binäre lib zur Verfügung stellt).

Viele der Systeme nutzen auf einem abgespeckten Linux-System dann netfilter.

Im Bridgemodus kann man dann z.B. schon auf dem Linklayer arbeiten. Natürlich ist das dann performanter.

Viele der Systeme nutzen auf einem abgespeckten Linux-System dann netfilter.

Im Bridgemodus kann man dann z.B. schon auf dem Linklayer arbeiten. Natürlich ist das dann performanter.

frimp

Benutzer

- Registriert

- 03. März 2011

- Beiträge

- 225

- Reaktionspunkte

- 37

- Punkte

- 34

Korrekt, aber ich will mich nicht mit fremden Federn schmücken, die Grafik ist aus Wikimedia:

https://commons.wikimedia.org/wiki/File:Netfilter-packet-flow.svg

https://commons.wikimedia.org/wiki/File:Netfilter-packet-flow.svg

- Registriert

- 26. Okt. 2009

- Beiträge

- 10.184

- Reaktionspunkte

- 2.363

- Punkte

- 389

Ich drück mal kurz die Stopp Taste und spul noch mal zurück auf Anfang.

Mal ein paar grundlegende Gedanken, die grade meinem kranken Hirn entspringen.

Als Status Quo gilt erstmal, das eine Fritzbox (oder was auch immer) für das gemeine Folk eine ausreichend hohe Sicherheit bietet um gut durch den Tag zu kommen. Ebenso benötigt der normal sterbliche keine Segmentierung und falls doch reicht das Gäste (W)LAN der Fritzbox dafür allemal. Soweit die Ausgangslage.

Jetzt möchte man aber gerne mal über den eigenen Tellerrand hinausschauen und sich ein wenig eingehender mit dem Thema Netzwerke beschäftigen. Also kauft man sich ein Stück Hardware und bügelt da z.B. pfSense drüber. Man stöpselt das Stück Hardware an die Fritzbox und verpasst dem Gerät eine statische IP, jenseits des DHCP-Servers und das die pfSense gefälligst den DNS-Server sowie den Standard Gateway der Fritzbox benutzen soll. Der Gedanke, das Stück Hardware als Exposed Host laufen zu lassen, wird erstmal verworfen.

Kurze Pause … einmal kurz Luft holen und ruhig ausatmen … Bis zu diesem Punkt hat das System doch in kleinster Weise an Sicherheit eingebüßt, oder?

Okay, dann weiter. Hinter der pfSense wird das LAN in mehrere VLANs unterteilt und mit ein paar Grundlegenden Regeln gefüttert. Zum Beispiel haben alle Segmente Vollzugriff auf das Internet, dürfen dabei den DNS Server der Fritzbox benutzen, jedoch keinen anderen externen DNS-Server. Die Segmente untereinander werden aber mit einer RFC1918 Regel voneinander getrennt, so das kein Zugriff auf ein umliegendes Segment möglich ist, außer man möchte das explizit über eine Regel erlauben.

Nochmal eine Pause… nochmal kurz luft holen… hat sich an der Sicherheit der Fritzbox, des dahinter liegenden Fritz-LANs noch an dem LAN hinter der pfSense etwas geändert? Ich denke nicht.

Gut, theoretisch ist der Zugriff auf das Fritz LAN von einem Segment hinter der pfSense grundlegend erstmal möglich, jedoch greift hier die angelegte RFC1918 Regel, die dies verhindert. Andersrum hat die Fritzbox aber keine Ahnung, das sich noch weitere Segmente, geschweige denn einen weiteren Router bzw. eine weitere Firewall in ihrem LAN tummelt.

Was immer man jetzt auch hinter der pfSense treibt, welche Regeln man zulässt, welche man verbietet, ob ich den DNS Datenverkehr mit pfBlocker, Pi-hole oder Adguard überwache, oder was auch immer… es ändert erstmal nichts an der Sicherheit der Fritzbox, oder?

Da die Fritzbox ja immer noch nichts von dem dahinter liegendem System weiß und somit aus dem Fritz LAN heraus keinen Zugriff auf ein Segment hinter der pfSense hat, könnte man jetzt hingehen und über eine Portweiterleitung der Fritzbox sagen, das sie doch bitte den OpenVPN Port 1194 UDP an die statische IP der pfSense weiterleiten soll. Auf der pfSense selber wird selbstredend der OpenVPN Server eingerichtet. Hat man alles richtig gemacht, dann kann man sich, DDNS vorausgesetzt, von überall per VPN auf die pfSense sowie die dahinter liegenden Segmente aufschalten.

Erstes Sicherheitsrisiko. Ich habe eine Portweiterleitung in der Fritzbox in Richtung pfSense eingerichtet. Einen OpenVPN Port, der dazu noch auf UDP hört. In meinen Augen ist das bis hierhin auch weiterhin ein sicheres System.

Also weiter… das blöde ist jetzt, das die pfSense selber auch NAT macht. Das ist erstmal nicht schön, aber auch kein Beinbruch. Auch kann man in der Fritzbox über die gleiche statische IP, an der die pfSense hängt, weitere Portfreigaben einrichten. In der pfSense selber wird der ankommende Port dann nochmal an das entsprechende Gerät in dem entsprechenden Segment weitergeleitet. Alles unter der Prämisse, das doppelt geNATet wird.

Hier tun sich jetzt natürlich Sicherheitslücken auf, je nachdem, welche Ports man öffnet und wo man sie hinleitet. Und wir leiten die Ports erstmal nicht an einem Reverse Proxy oder sowas… einfach nur die Basics.

Okay. Wenn man jetzt das doppelte NAT eliminieren will, muss man dies zum einen auf der pfSense ausschalten, zum anderen muss man der Fritzbox sagen, das da noch mehr Segmente sind. Und das läuft dann über die statische Routing Tabelle der Fritzbox. Nachdem das alles erfolgreich eingerichtet wurde ist man in der komfortablen Situation, in der Fritzbox Portweiterleitungen direkt an ein Gerät in einem Segment hinter der pfSense einzurichten. Sicherlich muss man auf der WAN Seite der pfSense durch eine entsprechende Regel den Zugriff auf das Gerät erlauben, aber es geht und das ganz ohne doppeltes NAT. Gleiches gilt für den normalen Internetverkehr aus den Segmenten heraus.

Okay… das war vielleicht jetzt ziemlich viel. Aber nüchtern betrachtet und wie gesagt, wir reden hier immer noch von dem gemeinen Fußfolk, welche Sicherheitslücken tun sich hier auf, die ich nicht sehe, mal abgesehen von den Portweiterleitungs Geschichten.

Wie gesagt, wenn mir einer plausibel erklären kann, das das oben beschriebene total für‘n Arsch und das ein absolutes no Go ist, dann werde ich sicherlich mein Vorhaben nochmal überdenken. Ich möchte aber anmerken, das all das oben beschriebe sowie noch einiges mehr, das Resultat meiner langen und ausgiebigen Recherche ist, wie man eine pfSense hinter einer Fritzbox betreiben kann. Wohl gemerkt… KANN … nicht muss. Auch reden wir hier immer noch von dem gemeinen Benutzer und nicht von einem Vollzeitprofi der jenseits der privaten Umgebung agiert.

Tupp, ihr seit dran.

Mal ein paar grundlegende Gedanken, die grade meinem kranken Hirn entspringen.

Als Status Quo gilt erstmal, das eine Fritzbox (oder was auch immer) für das gemeine Folk eine ausreichend hohe Sicherheit bietet um gut durch den Tag zu kommen. Ebenso benötigt der normal sterbliche keine Segmentierung und falls doch reicht das Gäste (W)LAN der Fritzbox dafür allemal. Soweit die Ausgangslage.

Jetzt möchte man aber gerne mal über den eigenen Tellerrand hinausschauen und sich ein wenig eingehender mit dem Thema Netzwerke beschäftigen. Also kauft man sich ein Stück Hardware und bügelt da z.B. pfSense drüber. Man stöpselt das Stück Hardware an die Fritzbox und verpasst dem Gerät eine statische IP, jenseits des DHCP-Servers und das die pfSense gefälligst den DNS-Server sowie den Standard Gateway der Fritzbox benutzen soll. Der Gedanke, das Stück Hardware als Exposed Host laufen zu lassen, wird erstmal verworfen.

Kurze Pause … einmal kurz Luft holen und ruhig ausatmen … Bis zu diesem Punkt hat das System doch in kleinster Weise an Sicherheit eingebüßt, oder?

Okay, dann weiter. Hinter der pfSense wird das LAN in mehrere VLANs unterteilt und mit ein paar Grundlegenden Regeln gefüttert. Zum Beispiel haben alle Segmente Vollzugriff auf das Internet, dürfen dabei den DNS Server der Fritzbox benutzen, jedoch keinen anderen externen DNS-Server. Die Segmente untereinander werden aber mit einer RFC1918 Regel voneinander getrennt, so das kein Zugriff auf ein umliegendes Segment möglich ist, außer man möchte das explizit über eine Regel erlauben.

Nochmal eine Pause… nochmal kurz luft holen… hat sich an der Sicherheit der Fritzbox, des dahinter liegenden Fritz-LANs noch an dem LAN hinter der pfSense etwas geändert? Ich denke nicht.

Gut, theoretisch ist der Zugriff auf das Fritz LAN von einem Segment hinter der pfSense grundlegend erstmal möglich, jedoch greift hier die angelegte RFC1918 Regel, die dies verhindert. Andersrum hat die Fritzbox aber keine Ahnung, das sich noch weitere Segmente, geschweige denn einen weiteren Router bzw. eine weitere Firewall in ihrem LAN tummelt.

Was immer man jetzt auch hinter der pfSense treibt, welche Regeln man zulässt, welche man verbietet, ob ich den DNS Datenverkehr mit pfBlocker, Pi-hole oder Adguard überwache, oder was auch immer… es ändert erstmal nichts an der Sicherheit der Fritzbox, oder?

Da die Fritzbox ja immer noch nichts von dem dahinter liegendem System weiß und somit aus dem Fritz LAN heraus keinen Zugriff auf ein Segment hinter der pfSense hat, könnte man jetzt hingehen und über eine Portweiterleitung der Fritzbox sagen, das sie doch bitte den OpenVPN Port 1194 UDP an die statische IP der pfSense weiterleiten soll. Auf der pfSense selber wird selbstredend der OpenVPN Server eingerichtet. Hat man alles richtig gemacht, dann kann man sich, DDNS vorausgesetzt, von überall per VPN auf die pfSense sowie die dahinter liegenden Segmente aufschalten.

Erstes Sicherheitsrisiko. Ich habe eine Portweiterleitung in der Fritzbox in Richtung pfSense eingerichtet. Einen OpenVPN Port, der dazu noch auf UDP hört. In meinen Augen ist das bis hierhin auch weiterhin ein sicheres System.

Also weiter… das blöde ist jetzt, das die pfSense selber auch NAT macht. Das ist erstmal nicht schön, aber auch kein Beinbruch. Auch kann man in der Fritzbox über die gleiche statische IP, an der die pfSense hängt, weitere Portfreigaben einrichten. In der pfSense selber wird der ankommende Port dann nochmal an das entsprechende Gerät in dem entsprechenden Segment weitergeleitet. Alles unter der Prämisse, das doppelt geNATet wird.

Hier tun sich jetzt natürlich Sicherheitslücken auf, je nachdem, welche Ports man öffnet und wo man sie hinleitet. Und wir leiten die Ports erstmal nicht an einem Reverse Proxy oder sowas… einfach nur die Basics.

Okay. Wenn man jetzt das doppelte NAT eliminieren will, muss man dies zum einen auf der pfSense ausschalten, zum anderen muss man der Fritzbox sagen, das da noch mehr Segmente sind. Und das läuft dann über die statische Routing Tabelle der Fritzbox. Nachdem das alles erfolgreich eingerichtet wurde ist man in der komfortablen Situation, in der Fritzbox Portweiterleitungen direkt an ein Gerät in einem Segment hinter der pfSense einzurichten. Sicherlich muss man auf der WAN Seite der pfSense durch eine entsprechende Regel den Zugriff auf das Gerät erlauben, aber es geht und das ganz ohne doppeltes NAT. Gleiches gilt für den normalen Internetverkehr aus den Segmenten heraus.

Okay… das war vielleicht jetzt ziemlich viel. Aber nüchtern betrachtet und wie gesagt, wir reden hier immer noch von dem gemeinen Fußfolk, welche Sicherheitslücken tun sich hier auf, die ich nicht sehe, mal abgesehen von den Portweiterleitungs Geschichten.

Wie gesagt, wenn mir einer plausibel erklären kann, das das oben beschriebene total für‘n Arsch und das ein absolutes no Go ist, dann werde ich sicherlich mein Vorhaben nochmal überdenken. Ich möchte aber anmerken, das all das oben beschriebe sowie noch einiges mehr, das Resultat meiner langen und ausgiebigen Recherche ist, wie man eine pfSense hinter einer Fritzbox betreiben kann. Wohl gemerkt… KANN … nicht muss. Auch reden wir hier immer noch von dem gemeinen Benutzer und nicht von einem Vollzeitprofi der jenseits der privaten Umgebung agiert.

Tupp, ihr seit dran.

Zuletzt bearbeitet:

- Registriert

- 23. Jan. 2012

- Beiträge

- 6.204

- Reaktionspunkte

- 1.107

- Punkte

- 248

Nö, das System ist bis dahin auch quasi nur wie ein Client im Netz.Bis zu diesem Punkt hat das System doch in kleinster Weise an Sicherheit eingebüßt, oder?

Nö.es ändert erstmal nichts an der Sicherheit der Fritzbox, oder?

Würde sich jetzt auch erstmal nicht anders verhalten, wenn es der VPN-Server einer z.B. Syno wäre.Erstes Sicherheitsrisiko. Ich habe eine Portweiterleitung in der Fritzbox in Richtung pfSense eingerichtet. Einen OpenVPN Port, der dazu noch auf UDP hört. In meinen Augen ist das bis hierhin auch weiterhin ein sicheres System.

Denke, dass der springende Punkt einfach ist, dass man an einer Fritzbox nicht "ganz" soviel verzocken kann (wobei eigentlich schon, aber das sei mal dahin gestellt). Fakt ist aber: Wenn dahinter z.B. ein angreifbarer Webserver betrieben wird, hast Du mit Firewall definitiv nicht weniger Schutz, als mit einer Fritzbox. Ist man auf dem Webserver, ist man auch im Netz der Fritzbox. Ist man auf dem Webserver (eigenes VLAN), befindet man sich im entsprechenden Netz und kann sicherlich - bei Fehlkonfiguration - auch in die anderen Netze. Stimmt die Konfiguration aber, kommt man aus dem Netz des Webservers nicht in die anderen Netze (was ein zusätzlicher Sicherheitsgewinn wäre, sofern natürlich korrekt konfiguriert).Wie gesagt, wenn mir einer plausibel erklären kann, das das oben beschriebene total für‘n Arsch und das ein absolutes no Go ist, dann werde ich sicherlich mein Vorhaben nochmal überdenken.

Denke, dass es auch eher in die Richtung der "Verschlimmbesserung" gehen sollte (so hat es sich für mich zumindestens angehört). ??

nun. was ich sagen kann, und das ist eben die Krux mit IT Security: "You never know". Weil dieses Restrisiko immer da ist, auch im Profi-Bereich gibt es die drei Lösungen: Du akzeptierst das Risiko, mitigierst (veringerst/vermeidest) das Risiko, du transferierst das Risiko (schliesst z.B. eine Versicherung ab.) Welche Risikien hast Du? Ich würde sagen, du nutzt mehrere Komponenten in gleicher Art, das ist zu hinterfragen.

Was ich hier meine ist: Die Fritzbox ist der Router und die pfsense nochmal.

Es ist durchaus üblich mehrere Übergänge in Reihe zu schalten, dann am besten von verschiedenen Herstellern um nicht bei einem Exploit gleich zwei Firewalls zu "verlieren".

Soweit bist Du gut unterwegs. Du bist nur inkonsequent insofern, dass Du eine durchaus "Profi" Firewall mit einem Homeuser Produkt paarst. Die pfsense Entwickler sind viel mehr auf Security getrimmt als es AVM ist.

Die für Dich "passende" Mitigation wäre die Fritzbox auf Bridge Modus zu schalten und die derzeitige Fritzbox Funktion durch eine weitere Firewall erledigen zu lassen. Also noch eine APU2 und z.B. opensense.

Was ich hier meine ist: Die Fritzbox ist der Router und die pfsense nochmal.

Es ist durchaus üblich mehrere Übergänge in Reihe zu schalten, dann am besten von verschiedenen Herstellern um nicht bei einem Exploit gleich zwei Firewalls zu "verlieren".

Soweit bist Du gut unterwegs. Du bist nur inkonsequent insofern, dass Du eine durchaus "Profi" Firewall mit einem Homeuser Produkt paarst. Die pfsense Entwickler sind viel mehr auf Security getrimmt als es AVM ist.

Die für Dich "passende" Mitigation wäre die Fritzbox auf Bridge Modus zu schalten und die derzeitige Fritzbox Funktion durch eine weitere Firewall erledigen zu lassen. Also noch eine APU2 und z.B. opensense.

- Registriert

- 26. Okt. 2009

- Beiträge

- 10.184

- Reaktionspunkte

- 2.363

- Punkte

- 389

"You never know". Weil dieses Restrisiko immer da ist…

Wie sage ich da immer… kein Schwanz ist so hart wie das Leben. Wir gehen tagtäglich Risiken ein, dafür musst du noch nicht mal die Haustür aufmachen. Das ganze Leben ist eine Risikoabwägung. Aber es heißt ja auch - no risk, no fun -

Du bist nur inkonsequent insofern, dass Du eine durchaus "Profi" Firewall mit einem Homeuser Produkt paarst.

Mir ist auch durchaus bewusst, das die Fritzbox an der Stelle und in der Funktion eingentlich nichts zu suchen hat. Ich bekomme bei dieser Diskussion auch langsam Ohrenbluten… denn ja… ich habe die Hintergründe durchaus verstanden. Aber ich habe mich bewusst gegen diese Lösung entschieden, u.a. auch wegen der VoIP Geschichte weil ich nicht noch mehr Geräte dazu stellen wollte. Ich hätte mir auch ein DSL Modem, eine VoIP Telefonanlage, eine höherpreisige und auch höherwertige Plattform für die pfSense, sowie irgendwelche hochpreisigen Layer Schlag mich tot Switche kaufen können. Zumal ein APU Board sicherlich auch nicht dem Profi Segment zuzuordnen ist, auch wenn darauf eine Profi Software läuft.

Das die pfSense eine Profi Software ist und über eine Fritzbox nur müde lachen kann, keine Frage… wobei es sich hier ja immerhin noch um die Community Edition handelt. Wie auch immer…

Mich ärgert hier nur ein wenig, das hier der ein oder andere Netzwerk Profi von euch es nicht schafft, sein Level mal für eine kurzen Moment zu verlassen und sich auf Augenhöhe mit seinem Gegenüber zu unterhalten... also jemanden wie mir. Wenn du dir eine kleine Dampfmaschine in deinem Keller zusammen bauen möchtest, weil du da Spaß dran hast, werd ich sicherlich auch nicht mit meinen Kenntnissen aus dem Dampfturbinen Bau um mich schlagen, sondern versuchen, mich im Rahmen deiner Möglichkeiten zu bewegen. Ihr verwechselt hier halt oft den Profibereich mit dem Consumerbereich.

Sorry, ich bin eigentlich nicht so, aber mich ärgert das nun mal. Versteht mich bitte nicht falsch, ich will hier keinem auf die Füße treten, aber manchmal muss man einfach die Kirche im Dorf lassen.

Soweit bist Du gut unterwegs.

Mit dieser Aussage kann ich wesentlich mehr anfangen. Wenn man mir dann noch erklärt, was noch schlecht läuft, was man ändern könnte (im Rahmen meiner Möglichkeiten) oder was man in Kauf nehmen muss, wenn man es einfach so lässt… sowas bringt mir und den meisten anderen hier etwas.

Tommes

- Registriert

- 17. Okt. 2015

- Beiträge

- 2.117

- Reaktionspunkte

- 554

- Punkte

- 154

Moinsen,

ist doch wie immer eine Frage der Perspektive, der Mittel und Möglichkeiten und vor allem auch des persönlichen Zieles.

Ich denke mal: klar kann an (je)dem vorgestellten Konstrukt noch gefeilt werden, Eskalationsspirale nach oben offen...

Da es hier aber um den Hausgebrauch geht, hast du mal abgesehen von den Fritzbox vs Firewall Dingen aber doch etwas wesentliches geschafft (oder dir zumindest die Möglichkeiten dafür angelacht), was @NSFH ja auch bereits erwähnt hat: du hast INNERHALB des eigenen Netzes für Ordnung gesorgt...Segmentiert, sicherlich sinnige und gute Regeln zur Trennung der Segmente eingerichtet und dazu noch den VPN vom Fileserver weg bekommen und das Fritz VPN durch was wesentlich besseres ersetzt. Bingo! Bis dahin imho (bei korrekter Implementierung bereits eine Verbesserung um 100 %. Unterbindet schon mal ein paar Nervereien, die aus dem Heimnetz passieren...

Ob jetzt auf der Fritzbox NAT läuft, du dir ein Modem only kaufst, die Fritz als bridge läuft oder du da exposed host pfsense einträgst...kommt jetzt. Wenn du mit dem status quo klarkommst: Doppelbingo!!

Wenn nicht, na, dann halt nächstes Projekt...

Von außen betrachtet bist du so oder so sicher. Klar kann es exploits geben für die Fritz oder die pfsense oder oder, klar Konfigurationsfehler....kann es eben immer, auch beim Schuhe Zubinden.

Das das alles eher nur in Richtung Netzwerk best practice schielt anstatt auf business Niveau umgesetzt worden zu sein...ist jetzt nicht sooo überraschend. Aber auch nicht schlimm, solange du eben zumindest in den basics weißt was du da eingerichtet hast, find ich.

Und wie hier ja auch schon alle sagten: 100 Prozent Sicherheit gibt es nicht. Egal wo.

Insofern von mir mal ein Respekt und Schulterklopfer, weil ich denke, dass du durchaus genau das erreicht hast, was du eigentlich wolltest. Und für die Feinjustage und Anmerkungen sind ja hier zum Glück auch ein paar Professionelle am Start (auch wenn euer bekackter Wissens- und Praxisvorsprung immer wieder ernüchternd für mich ist )...

)...

ist doch wie immer eine Frage der Perspektive, der Mittel und Möglichkeiten und vor allem auch des persönlichen Zieles.

Ich denke mal: klar kann an (je)dem vorgestellten Konstrukt noch gefeilt werden, Eskalationsspirale nach oben offen...

Da es hier aber um den Hausgebrauch geht, hast du mal abgesehen von den Fritzbox vs Firewall Dingen aber doch etwas wesentliches geschafft (oder dir zumindest die Möglichkeiten dafür angelacht), was @NSFH ja auch bereits erwähnt hat: du hast INNERHALB des eigenen Netzes für Ordnung gesorgt...Segmentiert, sicherlich sinnige und gute Regeln zur Trennung der Segmente eingerichtet und dazu noch den VPN vom Fileserver weg bekommen und das Fritz VPN durch was wesentlich besseres ersetzt. Bingo! Bis dahin imho (bei korrekter Implementierung bereits eine Verbesserung um 100 %. Unterbindet schon mal ein paar Nervereien, die aus dem Heimnetz passieren...

Ob jetzt auf der Fritzbox NAT läuft, du dir ein Modem only kaufst, die Fritz als bridge läuft oder du da exposed host pfsense einträgst...kommt jetzt. Wenn du mit dem status quo klarkommst: Doppelbingo!!

Wenn nicht, na, dann halt nächstes Projekt...

Von außen betrachtet bist du so oder so sicher. Klar kann es exploits geben für die Fritz oder die pfsense oder oder, klar Konfigurationsfehler....kann es eben immer, auch beim Schuhe Zubinden.

Das das alles eher nur in Richtung Netzwerk best practice schielt anstatt auf business Niveau umgesetzt worden zu sein...ist jetzt nicht sooo überraschend. Aber auch nicht schlimm, solange du eben zumindest in den basics weißt was du da eingerichtet hast, find ich.

Und wie hier ja auch schon alle sagten: 100 Prozent Sicherheit gibt es nicht. Egal wo.

Insofern von mir mal ein Respekt und Schulterklopfer, weil ich denke, dass du durchaus genau das erreicht hast, was du eigentlich wolltest. Und für die Feinjustage und Anmerkungen sind ja hier zum Glück auch ein paar Professionelle am Start (auch wenn euer bekackter Wissens- und Praxisvorsprung immer wieder ernüchternd für mich ist

)...

)...Matthieu

Benutzer

- Registriert

- 03. Nov. 2008

- Beiträge

- 13.222

- Reaktionspunkte

- 88

- Punkte

- 344

Soo ich hatte ja zum Thema Doku noch was versprochen. Tatsächlich ist das nicht gerade angenehm, ich mach es selbst meist auch nur auf einem groben Level. Meine Erfahrung aus der Praxis: Je größer die Netze umso weniger verlässt man sich auf die Doku. Es passiert immer mal dass einem Dinge durchrutschen oder man geänderte Kabel nicht dokumentiert obwohl man es müsste ("mach ich morgen").

Spätestens wenn man über produzierende Industrie und Downtime mit Auswirkungen auf Produktion und Lieferfähigkeit redet, wird man sehr vorsichtig Ich habe schon oft von Kollegen gehört "warte ich schau mal kurz in die Config". Apropo: Auch Configs wollen gut im Backup berücksichtigt werden, am besten versioniert!

Ich habe schon oft von Kollegen gehört "warte ich schau mal kurz in die Config". Apropo: Auch Configs wollen gut im Backup berücksichtigt werden, am besten versioniert!

Trotzdem ist eine high level Übersicht wichtig, damit man ein halbes Jahr später gut wieder reinfindet. Und gerade am Anfang hilft es, Zusammenhänge zu verstehen.

Leider schaffe ich es gerade nicht, das komplette Bild zu überarbeiten, aber hier mal ein paar Ansätze:

- Netzwerke sind Duplex - Pfeile verwirren da mehr als sie nutzen

- Unterscheide immer zwischen gerätespezifischen Einstellungen und Interface-Einstellungen. Bspw. kannst du die DNS-Server auf einem Client nur einmalig festlegen, IP und Subnetz sind aber Interface-bezogen. Routen wiederum übergreifend. Diese beiden "Gruppen" sollte man also gut sichtbar trennen. (und bitte erspare es mir den Kopf beim Lesen zu drehen ) Beispiel:

) Beispiel:

Fritzbox

DNS Server on 192.168.178.1, Reverse lookup: 8.8.8.8

DHCP Server on 192.168.178.1

Static Routes:

...

Fritzbox LAN

IP 192.168.178.1/24

Fritzbox WAN

...

Wichtig wird das bei der pfsense mit ihren zahlreichen Interfaces.

- Versuche, Farben eine einheitliche Bedeutung zu geben. Das ist dir nur teilweise gelungen, insbesondere dort wo tagged VLAN eingesetzt wird (dort wo mehrere VLANs auf einem Interface laufen).

Und dann fallen mir noch ein paar fachliche Dinge ein:

- Den DNS brauchst du nur ein Mal. Ich verstehe vom Text her nicht ganz (habe aber zugegebenermaßen auch nicht alle Romane hier im Thread komplett durchgelesen), warum jedes Subnetz seinen eigenen DNS hat. Du kannst problemlos jedem Subnetz sagen, die Fritzbox ist dein DNS. Auch in großen Netzen hat man nur wenige DNS-Server, die dafür von fast überall her erreichbar sind.

- Die 10er Schritten in den Netzen sehen nett aus, haben aber im Netzwerken handfeste Nachteile. Um Routingtabellen schlank zu halten, bietet es sich an Netze zusammenzufassen. Du könntest also alle drei statischen Routen auf der Fritzbox mit einer erledigen, solltest sie dazu aber enger zusammenfassen.

- Ich vermute mal, die pfsense bekommt die VLANs vom Switch per tagged VLAN. Damit wären die VLAN Interfaces auf der pfsense, nicht auf dem Switch. Überhaupt: Jedes VLAN benötigt auf einem Router ein Interface. Statt "IP Range" würde sich dort also "Interface" als Bezeichnung besser eignen. Bin mir gerade nicht sicher, wie pfsense das genau abbildet, aber so sollte es technisch IMHO laufen. Die IP Ranges wiederum gehören zu einem DHCP Dienst, der mit einer gewissen Trennung zum Interface zu versehen ist. Er ist an dieses Interface gebunden, läuft aber streng genommen nicht "auf" oder "mit" diesem, sondern davon autark.

So, ich hoffe ich habe dich jetzt nicht erschlagen

Mehr fällt mir um diese Uhrzeit erst mal nicht ein.

MfG Matthieu

Spätestens wenn man über produzierende Industrie und Downtime mit Auswirkungen auf Produktion und Lieferfähigkeit redet, wird man sehr vorsichtig

Ich habe schon oft von Kollegen gehört "warte ich schau mal kurz in die Config". Apropo: Auch Configs wollen gut im Backup berücksichtigt werden, am besten versioniert!

Ich habe schon oft von Kollegen gehört "warte ich schau mal kurz in die Config". Apropo: Auch Configs wollen gut im Backup berücksichtigt werden, am besten versioniert!Trotzdem ist eine high level Übersicht wichtig, damit man ein halbes Jahr später gut wieder reinfindet. Und gerade am Anfang hilft es, Zusammenhänge zu verstehen.

Leider schaffe ich es gerade nicht, das komplette Bild zu überarbeiten, aber hier mal ein paar Ansätze:

- Netzwerke sind Duplex - Pfeile verwirren da mehr als sie nutzen

- Unterscheide immer zwischen gerätespezifischen Einstellungen und Interface-Einstellungen. Bspw. kannst du die DNS-Server auf einem Client nur einmalig festlegen, IP und Subnetz sind aber Interface-bezogen. Routen wiederum übergreifend. Diese beiden "Gruppen" sollte man also gut sichtbar trennen. (und bitte erspare es mir den Kopf beim Lesen zu drehen

) Beispiel:

) Beispiel:Fritzbox

DNS Server on 192.168.178.1, Reverse lookup: 8.8.8.8

DHCP Server on 192.168.178.1

Static Routes:

...

Fritzbox LAN

IP 192.168.178.1/24

Fritzbox WAN

...

Wichtig wird das bei der pfsense mit ihren zahlreichen Interfaces.

- Versuche, Farben eine einheitliche Bedeutung zu geben. Das ist dir nur teilweise gelungen, insbesondere dort wo tagged VLAN eingesetzt wird (dort wo mehrere VLANs auf einem Interface laufen).

Und dann fallen mir noch ein paar fachliche Dinge ein:

- Den DNS brauchst du nur ein Mal. Ich verstehe vom Text her nicht ganz (habe aber zugegebenermaßen auch nicht alle Romane hier im Thread komplett durchgelesen), warum jedes Subnetz seinen eigenen DNS hat. Du kannst problemlos jedem Subnetz sagen, die Fritzbox ist dein DNS. Auch in großen Netzen hat man nur wenige DNS-Server, die dafür von fast überall her erreichbar sind.

- Die 10er Schritten in den Netzen sehen nett aus, haben aber im Netzwerken handfeste Nachteile. Um Routingtabellen schlank zu halten, bietet es sich an Netze zusammenzufassen. Du könntest also alle drei statischen Routen auf der Fritzbox mit einer erledigen, solltest sie dazu aber enger zusammenfassen.

- Ich vermute mal, die pfsense bekommt die VLANs vom Switch per tagged VLAN. Damit wären die VLAN Interfaces auf der pfsense, nicht auf dem Switch. Überhaupt: Jedes VLAN benötigt auf einem Router ein Interface. Statt "IP Range" würde sich dort also "Interface" als Bezeichnung besser eignen. Bin mir gerade nicht sicher, wie pfsense das genau abbildet, aber so sollte es technisch IMHO laufen. Die IP Ranges wiederum gehören zu einem DHCP Dienst, der mit einer gewissen Trennung zum Interface zu versehen ist. Er ist an dieses Interface gebunden, läuft aber streng genommen nicht "auf" oder "mit" diesem, sondern davon autark.

So, ich hoffe ich habe dich jetzt nicht erschlagen

Mehr fällt mir um diese Uhrzeit erst mal nicht ein.

MfG Matthieu

Matthieu

Benutzer

- Registriert

- 03. Nov. 2008

- Beiträge

- 13.222

- Reaktionspunkte

- 88

- Punkte

- 344

Jetzt hab ich doch noch was vergessen. So als Input zur Hardwareauswahl, vor allem preislich sehr interessant.

https://mikrotik.com/products/group/ethernet-routers

MfG Matthieu

https://mikrotik.com/products/group/ethernet-routers

MfG Matthieu

- Registriert

- 23. Jan. 2012

- Beiträge

- 6.204

- Reaktionspunkte

- 1.107

- Punkte

- 248

Was auch nicht verkehrt (aber wesentlich aufwändiger) ist, wäre die verschiedenen "Schichten" abzubilden (physikalisch, logisch, ggf. auch noch nach anderen Dingen und das auch möglichst "schlicht" gehalten). Ich sehe auch immer wieder Visualisierungen, wo man versucht "möglichst viel" abzubilden, aber... das macht es nicht wirklich übersichtlicher/verständlicher. Auf der anderen Seite muss man aber auch sagen: Jeder hat seine eigene Logik und schlussendlich muss niemand sonst das nachvollziehen/verstehen können, als der Ersteller selbst

- Registriert

- 26. Okt. 2009

- Beiträge

- 10.184

- Reaktionspunkte

- 2.363

- Punkte

- 389

@Matthieu

Vielen Dank für deine Tipps, Hinweise und Ratschläge. Damit kann ich arbeiten und versuche am WE mal, mein Schema entsprechend zu überarbeiten. Ich bin halt besser darin, technische Zeichnungen, oder Fließpläne von Produktionsanlagen zu lesen und zu verstehen. Ich hatte nicht berücksichtigt, das gleiches in der IT natürlich ebenfalls bestimmten Regeln unterliegt.

Ich bastel mal was, schick es dir und/oder @blurrrr mal per PN zur Ansicht, bevor ich das hier veröffentliche und dann hoffen wir, das was gutes bei rum kommt. Aber wie gesagt… ich bewege mich auf wackeligen Beinen auf unbekannten Terrain… aber ich gebe wie immer mein Bestes.

Tommes

Vielen Dank für deine Tipps, Hinweise und Ratschläge. Damit kann ich arbeiten und versuche am WE mal, mein Schema entsprechend zu überarbeiten. Ich bin halt besser darin, technische Zeichnungen, oder Fließpläne von Produktionsanlagen zu lesen und zu verstehen. Ich hatte nicht berücksichtigt, das gleiches in der IT natürlich ebenfalls bestimmten Regeln unterliegt.

Ich bastel mal was, schick es dir und/oder @blurrrr mal per PN zur Ansicht, bevor ich das hier veröffentliche und dann hoffen wir, das was gutes bei rum kommt. Aber wie gesagt… ich bewege mich auf wackeligen Beinen auf unbekannten Terrain… aber ich gebe wie immer mein Bestes.

Tommes

- Registriert

- 30. Juni 2015

- Beiträge

- 3.511

- Reaktionspunkte

- 873

- Punkte

- 174

Das reicht nicht, Du musst schon ALLES gebenaber ich gebe wie immer mein Bestes.

- Registriert

- 03. Feb. 2012

- Beiträge

- 18.991

- Reaktionspunkte

- 630

- Punkte

- 484

Ein Fall für den Ärger-Thread! ?Mich ärgert hier nur ein wenig, das hier der ein oder andere Netzwerk Profi von euch es nicht schafft, sein Level mal für eine kurzen Moment zu verlassen und sich auf Augenhöhe mit seinem Gegenüber zu unterhalten...

Ich pick es mir hier dennoch raus, weil ich genau dasselbe Empfinden auch immer wieder habe.

Profi-Maßnahmen 1:1 auf Consumer Anwendungen umsetzen zu wollen ist einfach nicht zielführend. Der Anspruch und das gewünschte Ergebnis definiert den Weg. Sicher sind immer Nuancen anders möglich, aber eben nicht zwingend notwendig.

Im Profi Bereich übrigens auch: da bist du morgen auch immer schlauer als heute noch.

So, das musste ich hier dann loswerden.

Ansonsten danke ich @Tommes für diesen Thread und erfreue mich durchaus auch über den ein oder anderen Blickwinkel, der hier beschrieben wird.

frimp

Benutzer

- Registriert

- 03. März 2011

- Beiträge

- 225

- Reaktionspunkte

- 37

- Punkte

- 34

Prinzipiell finde ich den Ansatz ja gut, besonders als jemand der Fritz!boxen nicht mag.

Ich würde sie nur als Modem nutzen (weiß aber nicht ob das geht), die pfsense als zentralen Router und FW und wie geplant einen guten AP für WiFi verwenden. Die Aufteilung in VLANs wäre mir zu kompliziert, ist aber hilfreich wenn Du „Broadcast-Domains“ isolieren willst.

Ich würde sie nur als Modem nutzen (weiß aber nicht ob das geht), die pfsense als zentralen Router und FW und wie geplant einen guten AP für WiFi verwenden. Die Aufteilung in VLANs wäre mir zu kompliziert, ist aber hilfreich wenn Du „Broadcast-Domains“ isolieren willst.

- Status

- Für weitere Antworten geschlossen.

Kaffeautomat

Wenn du das Forum hilfreich findest oder uns unterstützen möchtest, dann gib uns doch einfach einen Kaffee aus.

Als Dankeschön schalten wir deinen Account werbefrei.