Hallo, seit meiner ersten Discstation ist diese als Exposed Host mit dem Internet verbunden. Ich benutze weder FTP, SMB oder SSH. Ausserdem benutze ich keine Standartports und es wurde noch nie in den. ganzen Jahren versucht sich in die Discstation einzuloggen. Ich kontrolliere regelmäßig die Protokolle und nie ist mir etwas aufgefallen. Könnt ihr ähnliches berichten oder wie sind eure Erfahrungen?

DSM 7.2 DSM Sicherheit bei zugriff aus dem Internet?

- Ersteller hintzsche

- Erstellt am

-

Ab sofort steht euch hier im Forum die neue Add-on Verwaltung zur Verfügung – eine zentrale Plattform für alles rund um Erweiterungen und Add-ons für den DSM.

Damit haben wir einen Ort, an dem Lösungen von Nutzern mit der Community geteilt werden können. Über die Team Funktion können Projekte auch gemeinsam gepflegt werden.

Was die Add-on Verwaltung kann und wie es funktioniert findet Ihr hier

Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Hallo hintzsche,

Bücher und Hardware zum Thema gibt es bei Amazon: DSM Sicherheit bei zugriff aus dem Internet?

Bücher und Hardware zum Thema gibt es bei Amazon: DSM Sicherheit bei zugriff aus dem Internet?

- Registriert

- 26. Aug. 2013

- Beiträge

- 3.775

- Reaktionspunkte

- 1.332

- Punkte

- 194

Wer das Thema Sicherheit ernst nimmt, stellt seine DS nicht als Exposed Host ins Internet. Entsprechend kann ich ähnliches NICHT berichten und habe dazu auch keine Erfahrungen.

- Registriert

- 25. Nov. 2022

- Beiträge

- 6.383

- Reaktionspunkte

- 3.964

- Punkte

- 354

Hast du die Firewall auf der DS wenigstens aktiviert?

Wie kommt man auf so eine Idee? Was bringt das denn für Vorteile aus deiner Sicht?

Woher weißt du, dass sich niemand versucht einzuloggen oder sich sogar erfolgreich eingeloggt hat?

Ich habe meine Fritzbox 6850 5G als exposed Hosts eingerichtet, aber nur, weil dahinter direkt eine Sophos UTM ihren Dienst verrichtet.

Wie kommt man auf so eine Idee? Was bringt das denn für Vorteile aus deiner Sicht?

Woher weißt du, dass sich niemand versucht einzuloggen oder sich sogar erfolgreich eingeloggt hat?

Ich habe meine Fritzbox 6850 5G als exposed Hosts eingerichtet, aber nur, weil dahinter direkt eine Sophos UTM ihren Dienst verrichtet.

ottosykora

Benutzer

- Registriert

- 17. Apr. 2013

- Beiträge

- 10.196

- Reaktionspunkte

- 1.746

- Punkte

- 358

ja, wir haben so was, eine 211+ , drauf läuft aber nur Nextcloud und das ist auch normal erreichbar, es ist auch ein LE drauf. Dann war da noch ein Wordpress, aber das ist irgendwie defekt.

Und ja, als da noch standard Ports für dies und jenes waren, gab es die üblichen Anklopf Versuche. Das hat den dort ohnehin sehr langsamen Anschluss teilweise fast überlastet.

Das ist nun geändert und es ist Ruhe seit Jahren.

Der Anschluss dort hat einen Provider Router, man konnte nur die Wünsche dem Provider melden und dieser hat dann gebührenpflichtig dies und jenes eingetragen. So wurde halt etwas gemacht und dabei ist es geblieben.

Und ja, als da noch standard Ports für dies und jenes waren, gab es die üblichen Anklopf Versuche. Das hat den dort ohnehin sehr langsamen Anschluss teilweise fast überlastet.

Das ist nun geändert und es ist Ruhe seit Jahren.

Der Anschluss dort hat einen Provider Router, man konnte nur die Wünsche dem Provider melden und dieser hat dann gebührenpflichtig dies und jenes eingetragen. So wurde halt etwas gemacht und dabei ist es geblieben.

Nun exposed Host oder Portforwarding, kommen aufs gleiche raus wenn man weis was man macht. Wenn ich port 22 auf port was weis ich Port 36000 forwarde oder gleich Port 36000 freischalte als FTP sind beide Methoden gleich unsicher. Account Admin Passwort 1234 ist sowohl als exposed Host als auch als Portforwarding unsicher. Die Frage ist wie kommst du darauf das Exposed Host unsicher ist als Portforwarding?

Wie gesagt es laufen keine Unsicheren Dienste und es sind keine bekannten Ports im Einsatz.

Ich weis das sich niemand erfolgreich eingelogged hat weil ich in den Protokollen sehe:

wer sich wann über welche IP eingelogged hat, über welchen Dienst, Ich weis welche IPs die Clients auch tatsächlich haben, wir starke mit einem Passwort Generator erstellte Passwörter nutzen und niemals in den Protokollen stand anonymous tried to login unsuccessful.

Ich glaube die ganzen kleinkriminellen Hacker suchen nach Bekannten Ports die offen sind und versuchen dann sich mit den Diensten zu verbinden die normalerweise auf diesen Ports liegen. Ich wette wenn ich HTTPS auf Port 22 lege dann werde ich erfolglose Anmeldung sehe aber da auf dem Port kein FTP läuft wird auch das erfolglos sein. Ich bin der Meinung für ein Sicheres System dürfen keine Unsicheren Dienste und Ports dem Internet zugänglich gemacht werden und das ist bei mir auch der Fall.

Wie gesagt es laufen keine Unsicheren Dienste und es sind keine bekannten Ports im Einsatz.

Ich weis das sich niemand erfolgreich eingelogged hat weil ich in den Protokollen sehe:

wer sich wann über welche IP eingelogged hat, über welchen Dienst, Ich weis welche IPs die Clients auch tatsächlich haben, wir starke mit einem Passwort Generator erstellte Passwörter nutzen und niemals in den Protokollen stand anonymous tried to login unsuccessful.

Ich glaube die ganzen kleinkriminellen Hacker suchen nach Bekannten Ports die offen sind und versuchen dann sich mit den Diensten zu verbinden die normalerweise auf diesen Ports liegen. Ich wette wenn ich HTTPS auf Port 22 lege dann werde ich erfolglose Anmeldung sehe aber da auf dem Port kein FTP läuft wird auch das erfolglos sein. Ich bin der Meinung für ein Sicheres System dürfen keine Unsicheren Dienste und Ports dem Internet zugänglich gemacht werden und das ist bei mir auch der Fall.

Zuletzt bearbeitet:

- Registriert

- 27. Sep. 2008

- Beiträge

- 15.491

- Reaktionspunkte

- 4.773

- Punkte

- 533

"Exposed Host" bedeutet, dass alle Ports offen sind. Manche Dienst auf andere Ports umzulegen bringt gar nichts.

Schau dir doch einfach mal z.B. dieses Video hier an. und lass nmap mal gegen deine aktuelle, externe IPv4 laufen. Du wirst dich wundern.

Deine Aussage hört sich für mich so an wie "Ich fahre schon 30 Jahre unangegurtet Auto und noch nie ist was passiert"

Schau dir doch einfach mal z.B. dieses Video hier an. und lass nmap mal gegen deine aktuelle, externe IPv4 laufen. Du wirst dich wundern.

Deine Aussage hört sich für mich so an wie "Ich fahre schon 30 Jahre unangegurtet Auto und noch nie ist was passiert"

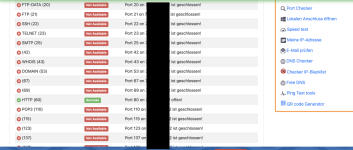

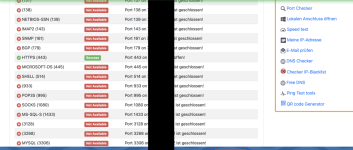

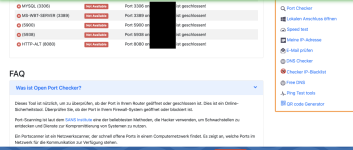

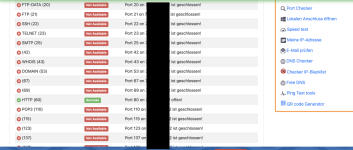

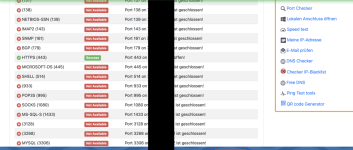

Nein EXposed Host bedeutet das alle Port vom Router durchgelassen werden. Welche Ports offen sind stellt du in der DSM ein. Und das ist keine Behauptung das kann man selbst mit Portscanning tools testen. Wenn das umlegen der Ports nichts bringt bin ich ja froh das die Unsicheren Dienste bei mir nicht laufen wie ich ja schon schrieb  Hier sieht du meine Ports und wie gesagt ich bin als Exposed Host im Netz. Und was das Portumlegen angeht hast du meine Aussage nicht verstanden. Ich sagte Sowohl exposed Host als auch Port forwarding sind gleich unsicher. Es spielt keine Rolle ob Firewalll oder nicht den Port den du brauchst ist ja sowieso offen. egal ob exposed Host oder nicht. Ist ein Port offen also ist dahinter ein Dienst der Antwortet das ist nämlich mit offenem Port gemeint dann kommt es drauf an wie gut dieser Dienst abgesichert ist. Eine Firewall blockt ungewollten Traffic, bei den offene Ports ist der Traffic aber gewollt. Du musst also der Firewall sowieso sagen sie soll den Traffic auf Port 22 durchlassen wenn FTP funktionieren soll. Das ist übrigens auch das gleiche was Port Forwarding macht. Man sagt der Firewall des Routers welcher Port wie durchgelassen wird. Man kann also die Firewall anmachen und alle Ports Blockieren oder man nutzt die Ports einfach nicht. Das kommt aufs gleiche raus.

Hier sieht du meine Ports und wie gesagt ich bin als Exposed Host im Netz. Und was das Portumlegen angeht hast du meine Aussage nicht verstanden. Ich sagte Sowohl exposed Host als auch Port forwarding sind gleich unsicher. Es spielt keine Rolle ob Firewalll oder nicht den Port den du brauchst ist ja sowieso offen. egal ob exposed Host oder nicht. Ist ein Port offen also ist dahinter ein Dienst der Antwortet das ist nämlich mit offenem Port gemeint dann kommt es drauf an wie gut dieser Dienst abgesichert ist. Eine Firewall blockt ungewollten Traffic, bei den offene Ports ist der Traffic aber gewollt. Du musst also der Firewall sowieso sagen sie soll den Traffic auf Port 22 durchlassen wenn FTP funktionieren soll. Das ist übrigens auch das gleiche was Port Forwarding macht. Man sagt der Firewall des Routers welcher Port wie durchgelassen wird. Man kann also die Firewall anmachen und alle Ports Blockieren oder man nutzt die Ports einfach nicht. Das kommt aufs gleiche raus.

Hier sieht du meine Ports und wie gesagt ich bin als Exposed Host im Netz. Und was das Portumlegen angeht hast du meine Aussage nicht verstanden. Ich sagte Sowohl exposed Host als auch Port forwarding sind gleich unsicher. Es spielt keine Rolle ob Firewalll oder nicht den Port den du brauchst ist ja sowieso offen. egal ob exposed Host oder nicht. Ist ein Port offen also ist dahinter ein Dienst der Antwortet das ist nämlich mit offenem Port gemeint dann kommt es drauf an wie gut dieser Dienst abgesichert ist. Eine Firewall blockt ungewollten Traffic, bei den offene Ports ist der Traffic aber gewollt. Du musst also der Firewall sowieso sagen sie soll den Traffic auf Port 22 durchlassen wenn FTP funktionieren soll. Das ist übrigens auch das gleiche was Port Forwarding macht. Man sagt der Firewall des Routers welcher Port wie durchgelassen wird. Man kann also die Firewall anmachen und alle Ports Blockieren oder man nutzt die Ports einfach nicht. Das kommt aufs gleiche raus.

Hier sieht du meine Ports und wie gesagt ich bin als Exposed Host im Netz. Und was das Portumlegen angeht hast du meine Aussage nicht verstanden. Ich sagte Sowohl exposed Host als auch Port forwarding sind gleich unsicher. Es spielt keine Rolle ob Firewalll oder nicht den Port den du brauchst ist ja sowieso offen. egal ob exposed Host oder nicht. Ist ein Port offen also ist dahinter ein Dienst der Antwortet das ist nämlich mit offenem Port gemeint dann kommt es drauf an wie gut dieser Dienst abgesichert ist. Eine Firewall blockt ungewollten Traffic, bei den offene Ports ist der Traffic aber gewollt. Du musst also der Firewall sowieso sagen sie soll den Traffic auf Port 22 durchlassen wenn FTP funktionieren soll. Das ist übrigens auch das gleiche was Port Forwarding macht. Man sagt der Firewall des Routers welcher Port wie durchgelassen wird. Man kann also die Firewall anmachen und alle Ports Blockieren oder man nutzt die Ports einfach nicht. Das kommt aufs gleiche raus.

Zuletzt bearbeitet:

- Registriert

- 27. Sep. 2008

- Beiträge

- 15.491

- Reaktionspunkte

- 4.773

- Punkte

- 533

Das meinte ich ja mit "offen". Natürlich muss zusätzlich noch ein Dienst auf diesen Ports lauschen.Nein EXposed Host bedeutet das alle Port vom Router durchgelassen werden

Deine Screenshots zeigen nur eine kleine Auswahl der 65535 Ports, die es gibt - die gängigsten.

Probier mal nmap aus, ruhig auch mal nur intern.

Richtig vollkommen richtig deshalb sagte ich ja SMB und so läuft bei mir nicht. Wo keine Angriffsfläche da auch keine Angriffe. Viel wichtiger ist es seine Dienste richtig abzusichern. Gibts ein Tool für Mac OS das alle Ports scannt? Ich rede hier ja auch nicht von richtigen Hackern die unbedingt in dein System wollen ich rede hier von Encryption Trojanern etc. Die Scammer suchen immer den leichtesten weg ins System. Also werden auf gut Glück die Standartports gescannt und auf schwache Passwörter getestet. Und wie gesagt es spielt keine Rolle wenn der Dienst läuft, läuft er und kann angegriffen werden Egal ob Exposed Host Firewall oder ähnliches dann schützt dich nur IP Block bei häufigen Anmeldeversuchen und ein gutes Passwort. Und ganz wichtig immer die neusten Updates machen um Sicherheitslücken so schnell wie möglich zu schliessen.

Zuletzt bearbeitet:

- Registriert

- 28. Okt. 2020

- Beiträge

- 15.848

- Reaktionspunkte

- 6.070

- Punkte

- 589

Hint: Wenn sich ein admin eingloggt, kann der auch die Protokolle löschenIch weis das sich niemand erfolgreich eingelogged hat weil ich in den Protokollen sehe:

Richtig und was soll mir das sagen? Das geht bei jeden der Online auf seine Discstation zugreifen kann. Wie gesagt wenn HTTPS offen ist kann ich mich versuchen ein zu hacken. Egal über wie Quickconnect, Portforwarding, Exposed host. Der Port ist offen. Wenn du das Verhindern willst gar keinen Onlinzugriff.Hint: Wenn sich ein admin eingloggt, kann der auch die Protokolle löschen

- Registriert

- 13. Mai 2021

- Beiträge

- 2.831

- Reaktionspunkte

- 860

- Punkte

- 154

Mir fällt auch kein Grund ein, wieso ich ein NAS komplett offen ins Netz hängen sollte. Ich schließe mich den anderen hier an, das würde ich niemals machen/ausprobieren wollen. Es gibt keinen Dienst der wirklich zu 100% sicher ist.

Ja, aber wenn man die genaue URL noch braucht, dann hat man gar keine Versuche. Alles über 443 laufen lassen und dann einfach einen Reverse Proxy vorschalten. Man kann so auch nur gezielt Sachen verfügbar machen. Muss wirklich das DSM aus dem Netz erreichbar sein? Oder reicht es wenn man die Filestation oder sonst was freigibt.Wie gesagt wenn HTTPS offen ist kann ich mich versuchen ein zu hacken. Egal über wie Quickconnect, Portforwarding, Exposed host. Der Port ist offen.

- Registriert

- 05. Nov. 2015

- Beiträge

- 5.260

- Reaktionspunkte

- 2.525

- Punkte

- 259

Du vergisst dabei nur eins: Wenn Du Exposed Host nutzt und somit alle Anfragen aus dem WAN das NAS erreichen können, ist das quasi eine Einladung mal bei Dir vorbei zu schauen.Nein EXposed Host bedeutet das alle Port vom Router durchgelassen werden. Welche Ports offen sind stellt du in der DSM ein. Und das ist keine Behauptung das kann man selbst mit Portscanning tools testen. Wenn das umlegen der Ports nichts bringt bin ich ja froh das die Unsicheren Dienste bei mir nicht laufen wie ich ja schon schrieb

Das Du dann bei der DS nur bestimmte Dienste und somit Port nutzt, nutzt Dir herzlich wenig wenn es ggf. eine Lücke in DMS und/oder in den von Dir genannten Paketen/Diensten gibt. Da nutzt es weder für Dienste andere als die üblichen Ports zu benutzen, noch Deine "starken mit einem Passwort Generator erstellte Passwörter".

Das Du dann bei der DS nur bestimmte Dienste und somit Port nutzt, nutzt Dir herzlich wenig wenn es ggf. eine Lücke in DMS und/oder in den von Dir genannten Paketen/Diensten gibt. Da nutzt es weder für Dienste andere als die üblichen Ports zu benutzen, noch Deine "starken mit einem Passwort Generator erstellte Passwörter".

Ja klar kann man so machen, aber eine potentielle Gefahr zu vergrößeren, weil die Nutzung per Exposed Host ggf. "bequemer" ist, ist nicht das was ich machen würde. Aber das muss jeder selber wissen.

VG Jim

- Registriert

- 25. Apr. 2023

- Beiträge

- 4.327

- Reaktionspunkte

- 1.896

- Punkte

- 214

Ich würde niemals auf die Idee kommen das als Exposed host zu machen.

Das ist meines erachtens grob fahrlässig.

Die frage ist eher , warum hast du es gemacht?

Bequemlichkeit?

Das ist meines erachtens grob fahrlässig.

Die frage ist eher , warum hast du es gemacht?

Bequemlichkeit?

Ja das ist ja richtig aber das geht ja allen so. Eine Lücke in DSM kann bei jedem ausgenutzt werden der auf seine Diskstation via Internet zugreift. Filestation ist bei mir nicht erreichbar. Es läuft nur HTTPS. HTTP wird auf HTTPS umgeleitet. ES gibt nur Zugriff auf Audiostation, Drive, Chat via HTTPS oder APP. Um Dateien auf meine Synology hoch zu laden melde ich mich mit meinem Admin Account über HTTPS auf dem Verwaltungsportal an und öffne darüber Filestation. Zugriff von aussen auf Filestation ist geblockt. Die genaue URL ist keine Hürde denn jede URL verweist auf eine IP. Hast du eine URL gehört dazu auch eine IP. Und diese IP ist ja genauso im Netz. Das funktioniert bei Quickconnect etwas anders aber auch da gabs schon Hacks.

Also bei mir sind folgende Ports offen und wenn ich das richtig sehe sollen die auch offen sein.

443, 3261, 3263, 3264, 3265, 5060, 5080, 5443, 7000, 7001, 8089, 8800, 8801, 9350, 9351, 10002, 10003, 20000, 20001, 20002, 20003, 25555, 25556, 41047, 49170, 54561, 54562, 55555, 64739

Also bei mir sind folgende Ports offen und wenn ich das richtig sehe sollen die auch offen sein.

443, 3261, 3263, 3264, 3265, 5060, 5080, 5443, 7000, 7001, 8089, 8800, 8801, 9350, 9351, 10002, 10003, 20000, 20001, 20002, 20003, 25555, 25556, 41047, 49170, 54561, 54562, 55555, 64739

- Registriert

- 13. Mai 2021

- Beiträge

- 2.831

- Reaktionspunkte

- 860

- Punkte

- 154

Das frage ich mich auch @metalworker. Mir fällt wirklich nichts ein. Nicht mal Bequemlichkeit. Ein Reverse Proxy ist doch schnell eingerichtet und die Pflege dauert keine Minute

- Registriert

- 13. Mai 2021

- Beiträge

- 2.831

- Reaktionspunkte

- 860

- Punkte

- 154

Wenn ich als Domain example.de habe und meine Filestation ist unter datenschuber.example.de erreichbar und mein LE Zertifikat ist für *.example.de ausgestellt, dann kennt niemand die URL. Wie willst du diese URL genau finden? Wenn du die IP aufrufst, dann kommt eine weiße Seite....Die genaue URL ist keine Hürde denn jede URL verweist auf eine IP

- Registriert

- 25. Apr. 2023

- Beiträge

- 4.327

- Reaktionspunkte

- 1.896

- Punkte

- 214

na selbst wenn man nur ne normale Portweiterleitung nimmt. Dann ist das system nur über einen Port zu erreichen von Außen.

Bei dir @hintzsche könnte es schon reichen das du mal einen Fehler in der Konfiguration hast . Oder es einen Bug gibt . Der einen Anderen Port frei schaltet. Den du nicht auf den plan hast.

Normal kein Problem , da ja die Ports nicht erreichbar sind, aber da bei dir alles offensteht wie ein Scheunentor

Bei dir @hintzsche könnte es schon reichen das du mal einen Fehler in der Konfiguration hast . Oder es einen Bug gibt . Der einen Anderen Port frei schaltet. Den du nicht auf den plan hast.

Normal kein Problem , da ja die Ports nicht erreichbar sind, aber da bei dir alles offensteht wie ein Scheunentor

Kaffeautomat

Wenn du das Forum hilfreich findest oder uns unterstützen möchtest, dann gib uns doch einfach einen Kaffee aus.

Als Dankeschön schalten wir deinen Account werbefrei.