Guten Tag Alle

ich habe hier eine DS 723+ mit DSM 7.3.2

Zur Sicherung meiner Synology NAS, Daten und System, nutze ich verschlüsselte HyperBackup's. Scheint auch gut zu klappen, aber dieser Schlüssel liegt auf einem ungeschützten Bereich meiner NAS.

Hierzu habe ich verschiedene Lösungs-Ansätze zu denen ich Eure Meinungen hören möchte:

Weitere Ideen?

Bei den Snapshots weiß ich halt nicht, ob man die HOME-Verzeichnisse der Borg-Backup Benutzer auslassen kann? Borg verschlüsselt ja alles Client-seitig.

Grüße

ich habe hier eine DS 723+ mit DSM 7.3.2

Zur Sicherung meiner Synology NAS, Daten und System, nutze ich verschlüsselte HyperBackup's. Scheint auch gut zu klappen, aber dieser Schlüssel liegt auf einem ungeschützten Bereich meiner NAS.

Hierzu habe ich verschiedene Lösungs-Ansätze zu denen ich Eure Meinungen hören möchte:

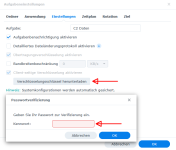

- Den Schlüssel der HyperBackup's aus dem System löschen, sodass ich bei jedem Backup das Passwort für das HyperBackup manuell eingeben muss.

- Einen eigenen Key-Server auf der gleichen Maschine mit Docker-Container, der aber besser verschlüsselt ist. Oder den Key-Server auf einem meiner verschlüsselten Clients.

- Auf das USB-Medium ein weitere verschlüsselte Ebene einbauen, die aber manuell entschlüsselt wird.

- HyperBackup komplett streichen und dafür BTRFS+Snapshots auf den verschlüsselten "Freigabe Ordnern" einrichten.

- Hybrid-Lösung aus 1)+4) Also den HyperBackup von Synology löschen. Dann nur noch manuelle HyperBackups. Und den Rest mit BTRFS-Snapshots.

- Manuell mit selbst gebastelten Skripten aufbauend auf den Verschlüsselungs-Werkzeugen meiner NAS und rsync, oder sogar Borg, zur lokalen Nutzung. Server Dokumentation manuell besser ausarbeiten.

- 2FA mit USB-Key um Schlüssel-Manager auf der Synology abzusichern.

- LUKS auf externem USB-Laufwerk, manuell einbinden.

Weitere Ideen?

Bei den Snapshots weiß ich halt nicht, ob man die HOME-Verzeichnisse der Borg-Backup Benutzer auslassen kann? Borg verschlüsselt ja alles Client-seitig.

Grüße

Zuletzt bearbeitet: