Hi zusammen,

mein Provider (NETCOM-BW) hat diese Woche meinen Anschluss umgestellt: Vorher gab es nur IPv4 ohne IPv6. Jetzt habe ich eine öffentliche IPv6 und IPv4 nur noch über DS-Lite. Dank dem Forum habe ich bereits mein DynDNS bei Strato so umgebaut, dass dort immer meine aktuelle IPv6-Adresse eingetragen wird.

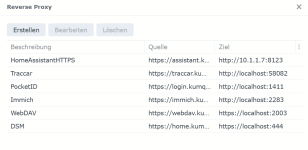

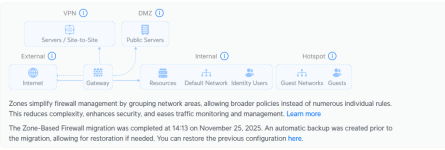

Damit ich meine NAS-Dienste weiterhin extern erreiche, habe ich im vorgeschalteten Synology Router (SRM) eine Firewall-Regel erstellt, die die nötigen Ports zur DiskStation freigibt.

Mein Problem: Im SRM muss ich die komplette IPv6-Adresse der DiskStation hinterlegen. Ändert der Provider das IPv6-Präfix, stimmt die Adresse dann nicht mehr – die Firewall-Regel greift nicht mehr, und meine Weiterleitungen funktionieren nicht, bis ich die neue Adresse eintrage.

Wie geht ihr damit um? Gibt es irgendeine Möglichkeit, Firewall-Regeln im Synology SRM dynamisch an das jeweils aktuelle Präfix anzupassen? Zum Beispiel, indem man nur das Interface-Identifier (den Suffix-Teil der Adresse) filtert? Oder habt ihr Lösungen per Script oder anderen Workarounds gefunden?

Ich bin dankbar für jeden Tipp

Viele Grüße!

mein Provider (NETCOM-BW) hat diese Woche meinen Anschluss umgestellt: Vorher gab es nur IPv4 ohne IPv6. Jetzt habe ich eine öffentliche IPv6 und IPv4 nur noch über DS-Lite. Dank dem Forum habe ich bereits mein DynDNS bei Strato so umgebaut, dass dort immer meine aktuelle IPv6-Adresse eingetragen wird.

Damit ich meine NAS-Dienste weiterhin extern erreiche, habe ich im vorgeschalteten Synology Router (SRM) eine Firewall-Regel erstellt, die die nötigen Ports zur DiskStation freigibt.

Mein Problem: Im SRM muss ich die komplette IPv6-Adresse der DiskStation hinterlegen. Ändert der Provider das IPv6-Präfix, stimmt die Adresse dann nicht mehr – die Firewall-Regel greift nicht mehr, und meine Weiterleitungen funktionieren nicht, bis ich die neue Adresse eintrage.

Wie geht ihr damit um? Gibt es irgendeine Möglichkeit, Firewall-Regeln im Synology SRM dynamisch an das jeweils aktuelle Präfix anzupassen? Zum Beispiel, indem man nur das Interface-Identifier (den Suffix-Teil der Adresse) filtert? Oder habt ihr Lösungen per Script oder anderen Workarounds gefunden?

Ich bin dankbar für jeden Tipp

Viele Grüße!

, aber schön, dass Du eine Lösung hast.

, aber schön, dass Du eine Lösung hast.