Das Problem ist die Firewall.

Ich versuche es mal zu erklären:

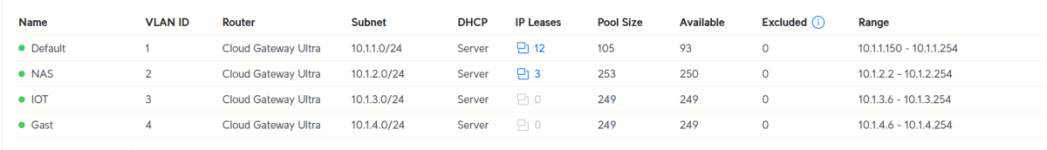

Sie sieht der Netzwerkaufbau aktuell aus. Was hier fehlt ist die FritzBox welche noch dazwischen funkt.

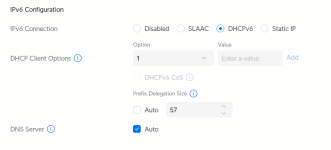

Die Fritzbox holt sich ein /56 Netz von Netcom. Danach kommt mein mein CloudGateway (früher der Synology RT) und dahinter dann die Synology DS.

Die Synology publisht ihre IPV6 via DDNS. Wenn ich jetzt von außen zugreifen will sagt zuerst mal die Firewall der FritzBox "Stop". Früher und aktuell auch wieder hab ich dazu einfach mein CloudGateway als DMZ freigegeben.

Dann kommt aber die nächste Instanz. Nämlich die Firewall im CloudGateway. Dort tippe ich jetzt eine Regel ein "Extern-->Intern auf Port 443 auf diese IPV6 zulassen".

Dann landet die anfrage beim Synology und die verteilt es dann intern / extern via IPV4 über den ReverseProxy.

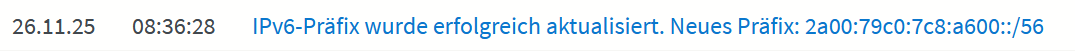

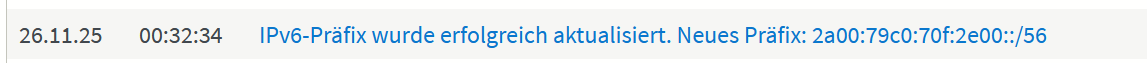

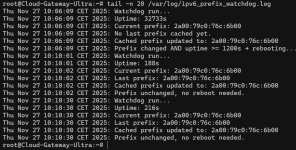

Das geht dann 24h gut, bis der blöde ISP meint er muss jetzt ein neues IPV6 Präfix zuweisen. Die neue IPV6 publisht die Synology zwar via DDNS, aber die Firewallregel ist ja noch "alt" und hat die alte IPV6 drin. Ergo geht nix mehr.

Das Problem hatte ich mit dem SynologyRouter und dachte ich kann es mit dem CloudGateway einfacher lösen (z.b. indem man regeln erstellen kann die den Präfix ignorieren). aber das war halt leider nix.

Jetzt wo ich das alles tippe fällt mir noch ein, dass es vlt auch möglich gewesen wäre den ReverseProxy auf ein andere Gerät umzuziehen (SynologyRouter). aber der hat so schon aufm letzten Loch gepfiffen...

Meine Lösung ist jetzt dass die Synology sich in zwei Netzen befindet. Einmal "Intern" 10.1.1.0/24 und einmal "DMZ" 10.1.2.0/24 jeweils mit nem eigenen IPV6 /64er Netz.

Und dann gibts im CloudGateway ne Firewall Regel die dann nicht mehr auf ne IPV6 beschränkt ist, sondern auf das komplette DMZ /64er Netz.

Da sich die Synology alleine im DMZ Netz befindet habe ich da auch keine Probleme damit. Der Synology Router kann keine zwei getrennte Netze machen und deshalb hätte sich dort die Firewall Regel dann auch ALLE Geräte in dem Netz bezogen. Das heißt Port 80 vom Yamaha AVR oder Klipper wäre dann auch offen.

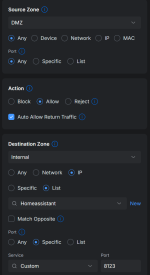

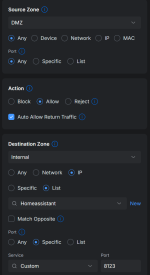

Damit ich jetzt von einem Netz Intern nach DMZ komme bzw von DMZ nach Intern gibt es dann halt wieder Regeln:

Hier am Beispiel von HomeAssistant:

Dazu sind jetzt noch entsprechende DNS A und AAAA Einträge im CloudGateway angelegt welche dann direkt auf die LinkLocal IPV6 bzw IPV4 des NAS zeigen.

wobei ich die glaube ich eh nicht mehr brauche. Früher bei IPV4 hab ich die genutzt weil ich sonst automatisch auf die öffentliche IPV4 der Fritte aufgelöst habe und der interne Traffic dann immer einmal dort durch ist.

Jetz im Moment funktionierts so. mal gucken wann mir die ersten Probleme auffallen. Und ja, es gibt auch noch optimierungspotential. z.b. wird das HyperBackup aktuell noch übers "offene" Internet gemacht. Da will ich eigentlich auch schon lange mal Tailscale einrichten... Oder jetzt wo ich hier auch Unify habe vlt ein Unify Site-to-Site

Weil was soll ich dann mit der WAN-IP machen bzw was willst du was ich damit tun soll?

Weil was soll ich dann mit der WAN-IP machen bzw was willst du was ich damit tun soll?