Hallo zusammen,

ich bin gerade dabei auf meiner DS 923 die Firewall einzurichten, bin aber an dem einen oder anderen Punkt noch etwas unsicher, wie ich das machen soll. Vorweg möchte ich noch schicken, dass es um einen ausschließlich private Nutzung der DS in einem 3-Personen-Haushalt geht. Die wesentlichen Anwendungen (Photo-Station, File-Station, u.s.w.) sind über Reverse-Proxy im Netz erreichbar. An der Fritzbox ist ausschließlich Port 443 weitergeleitet.

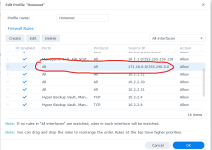

Der Aufbau soll nach dem "Alles verbieten, was nicht explizit erlaubt ist" erfolgen, also mit verschiedenen "Erlauben"-Regeln und am Ende einer "Alles verboten"-Regel.

Natürlich soll der Zugang aus dem internen Netzwerk zugänglich sein. Von außen soll aktuell nur aus Deutschland ein Zugriff erlaubt sein, der ggf. für einzelne Dienste mal zeitlich befristet auf ein (europäisches) Urlaubsland ausgeweitet werden soll.

Nun meine Frage:

a) Ich habe hier im Forum gesehen, dass manchen erstmal alle Ports oder zumindest alle Dienste in einer Regel erlauben. Macht es nicht mehr Sinn, für jeden Dienst bzw. erforderlichen Port einen eigene Regel zu erstellen? Dies hätte den Vorteil, dass man auch nur die Regeln für Dienste aktiven haben muss, die auch genutzt werden. Es kann dann später je nach Bedarf ein Dienst dazu- oder abgeschaltet werden. Auch wäre es einfacher für einen Urlaub zeitlich befristet eine weiteres Land hinzuzufügen, dies aber eben nur für die Dienste, die man in dem Urlaub auch wirklich nutzen möchte (z.B. nur Photo-Station). Wie ist eure Meinung hierzu?

b) Mein Heimnetz ist so aufgebaut, dass ich dem DCHP-Server die Adressen 192.168.178.1 - 192.168.178.20 entzogen und hier feste IP an folgende Geräte vergeben haben: 6 Fritzboxen, einem administrierbaren Hauptswitch, einen Netzwerkdrucker und 3 Netzadaptern von 2 DS. Im Bereich ab 192.168.178.21 tummelt sich dann der Rest, z.B. Spüler, Heizkessel, Laptop, Handys, Playstation, u.s.w. Hier habe ich mir bisher nicht die Mühe gemacht das zu sortieren. Hier im Forum habe ich bezüglich des Heimnetzbereichs unterschiedliche Empfehlungen gelesen: Die einen empfehlen die gesamte IP-Range freizuschalten, die anderen nur die Geräte zugreifen zu lassen, die das auch wirklich müssen. Letzteres hieße in meinem Fall die Geräte im Bereich von 1 bis 20, aber dann fehlen zumindest noch Laptop und Handys. Hier müsste ich dann entweder jedem Gerät in der Fritzbox eine feste IP zuweisen und in der Firewall dann mit Einzelregeln arbeiten, oder aber ich entziehe dem DHCP Server auch den Bereich bis 30, 40 oder 50. Problem hierbei: In diesem Bereich sind natürlich die meisten Geräte angemeldet - diese müsste ich dann alle nochmal neu anmelden. Was meint ihr? Sollte die gesamte interne IP-Range freigegeben werden oder nur der erforderliche Teilbereich?

c) Habe ich es richtig verstanden, dass ich - wenn ich jeden Dienst einzeln konfiguriere - für den Zugriff von außen bei meiner aktuellen Konfiguration nur Port 443 mit Zugriff aus Deutschland erlauben müsste, intern aber auch alle anderen benutzten Dienste (ob mit oder ohne volle IP-Range lassen wir mal dahingestellt)?

d) Habe ich es richtig verstanden, dass ich - wenn ich jeden Dienst einzeln konfiguriere - grundsätzlich immer 2 Regeln erstellen muss, wenn auf diesen sowohl intern als auch extern zugegriffen werden soll? Also z.B. eine Regel mit Erlaubnis zum Zugriff auf Port 443 aus Deutschland und eine weitere Regel mit Erlaubnis zum Zugriff auf Port 443 aus dem Bereich 192.168.178.1 - 192.168.178.255? (Ich weiß - Port 443 ist hierfür ein eher unpassendes Beispiel. Es geht mir bei der Frage auch ums Prinzip und nicht um den genannten Port)

Vorab schon mal vielen Dank für eure Antworten.

ich bin gerade dabei auf meiner DS 923 die Firewall einzurichten, bin aber an dem einen oder anderen Punkt noch etwas unsicher, wie ich das machen soll. Vorweg möchte ich noch schicken, dass es um einen ausschließlich private Nutzung der DS in einem 3-Personen-Haushalt geht. Die wesentlichen Anwendungen (Photo-Station, File-Station, u.s.w.) sind über Reverse-Proxy im Netz erreichbar. An der Fritzbox ist ausschließlich Port 443 weitergeleitet.

Der Aufbau soll nach dem "Alles verbieten, was nicht explizit erlaubt ist" erfolgen, also mit verschiedenen "Erlauben"-Regeln und am Ende einer "Alles verboten"-Regel.

Natürlich soll der Zugang aus dem internen Netzwerk zugänglich sein. Von außen soll aktuell nur aus Deutschland ein Zugriff erlaubt sein, der ggf. für einzelne Dienste mal zeitlich befristet auf ein (europäisches) Urlaubsland ausgeweitet werden soll.

Nun meine Frage:

a) Ich habe hier im Forum gesehen, dass manchen erstmal alle Ports oder zumindest alle Dienste in einer Regel erlauben. Macht es nicht mehr Sinn, für jeden Dienst bzw. erforderlichen Port einen eigene Regel zu erstellen? Dies hätte den Vorteil, dass man auch nur die Regeln für Dienste aktiven haben muss, die auch genutzt werden. Es kann dann später je nach Bedarf ein Dienst dazu- oder abgeschaltet werden. Auch wäre es einfacher für einen Urlaub zeitlich befristet eine weiteres Land hinzuzufügen, dies aber eben nur für die Dienste, die man in dem Urlaub auch wirklich nutzen möchte (z.B. nur Photo-Station). Wie ist eure Meinung hierzu?

b) Mein Heimnetz ist so aufgebaut, dass ich dem DCHP-Server die Adressen 192.168.178.1 - 192.168.178.20 entzogen und hier feste IP an folgende Geräte vergeben haben: 6 Fritzboxen, einem administrierbaren Hauptswitch, einen Netzwerkdrucker und 3 Netzadaptern von 2 DS. Im Bereich ab 192.168.178.21 tummelt sich dann der Rest, z.B. Spüler, Heizkessel, Laptop, Handys, Playstation, u.s.w. Hier habe ich mir bisher nicht die Mühe gemacht das zu sortieren. Hier im Forum habe ich bezüglich des Heimnetzbereichs unterschiedliche Empfehlungen gelesen: Die einen empfehlen die gesamte IP-Range freizuschalten, die anderen nur die Geräte zugreifen zu lassen, die das auch wirklich müssen. Letzteres hieße in meinem Fall die Geräte im Bereich von 1 bis 20, aber dann fehlen zumindest noch Laptop und Handys. Hier müsste ich dann entweder jedem Gerät in der Fritzbox eine feste IP zuweisen und in der Firewall dann mit Einzelregeln arbeiten, oder aber ich entziehe dem DHCP Server auch den Bereich bis 30, 40 oder 50. Problem hierbei: In diesem Bereich sind natürlich die meisten Geräte angemeldet - diese müsste ich dann alle nochmal neu anmelden. Was meint ihr? Sollte die gesamte interne IP-Range freigegeben werden oder nur der erforderliche Teilbereich?

c) Habe ich es richtig verstanden, dass ich - wenn ich jeden Dienst einzeln konfiguriere - für den Zugriff von außen bei meiner aktuellen Konfiguration nur Port 443 mit Zugriff aus Deutschland erlauben müsste, intern aber auch alle anderen benutzten Dienste (ob mit oder ohne volle IP-Range lassen wir mal dahingestellt)?

d) Habe ich es richtig verstanden, dass ich - wenn ich jeden Dienst einzeln konfiguriere - grundsätzlich immer 2 Regeln erstellen muss, wenn auf diesen sowohl intern als auch extern zugegriffen werden soll? Also z.B. eine Regel mit Erlaubnis zum Zugriff auf Port 443 aus Deutschland und eine weitere Regel mit Erlaubnis zum Zugriff auf Port 443 aus dem Bereich 192.168.178.1 - 192.168.178.255? (Ich weiß - Port 443 ist hierfür ein eher unpassendes Beispiel. Es geht mir bei der Frage auch ums Prinzip und nicht um den genannten Port)

Vorab schon mal vielen Dank für eure Antworten.