Spannend, was dann danach kommen soll mit

Kopano Cloud.

Wie dem auch sei, bei Grommunio bist Du mindestens genauso gut aufgehoben. Was die beworbene Cloudlösung bringen soll, habe ich nun noch nicht durchdrungen und ob etwas vergleichbares bei Grommunio kommt, muss abgewartet werden. Jedenfalls habe ich Verständnis dafür, dass die Synologylösungen zu verstreut sind, das geht mir auch so. Und nicht nur auf dem Server ist das ein Thema, auch auf den Clients kann man sich dann damit rumschlagen.

Ich habe auf meiner Produktiv-DS den MailServer-Plus laufen für Emailempfang und -Versand und in einer VM im VMM dann Grommunio und nebenbei auch Nextcloud. Von dort empfängt und versendet Grommunio über den MailServer-Plus die Emails. Grommunio und Nextcloud sind als VM eine vorzügliche Lösung und würde sicher nicht mehr zurück auf Docker, wie bei K4S oder Z4H.

Die Frage ist, was Dir schwerfällt bei der Einrichtung, denn eigentlich ist es durch die geführte Installation zwar am Anfang gewöhnungsbedürftig, aber im Grunde doch relativ einfach. Halte Dich zuerst an die beiden Seiten

https://docs.grommunio.com/admin/quickstart.html

https://docs.grommunio.com/admin/installation.html

wobei ich 4 GB RAM wählen würde, wenn Deine Postfächer nicht allzu gross sind und die VM auf SSD oder NVMe laufen kann.

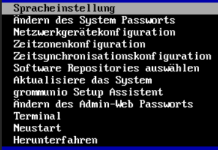

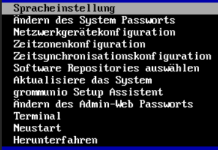

Lade die neuste ISO (nicht OVA) herunter und lege das Image im VMM an. Dann die VM erstellen mit 4 Kernen, 4 GB RAM, je nach Postfachgrössen 50-100 oder ggf. mehr Speicherplatz und "Speicherrückgewinnung" aktivieren nicht vergessen. Beim ersten Start musst Du Dich innerhalb von 10 Sekunden auf "Verbinden" gehen, um im Bootmenü Installation wählen zu können. Dann auf F2 und im Menü von oben nach unten zunächst Punkt 1-7 durchgehen, dann Reboot und Punkt 8, das Setup durchgehen.

Damit wäre die Hauptsache erst einmal durch. Dann gehts an den Feinschliff, da kannst Du hier im Thread ein bisschen schmökern, z.B.

hier.