Du solltest Dich lieber fragen wie er an den Usernamen gekommen ist.

Ist was dran... jedenfalls überdenkenswürdig, wenn es keine Attacke nach Namensliste ist, wobei es auf der anderen Seite aber mitunter sogar verständlich ist, wenn es diesen Namen/Postfach gibt, denn oftmals wird die Mailadresse als Username genommen (alternativ - sofern nicht verschleiert - steht der Loginname, welcher nicht der Mailadresse entspricht, auch gern mal im Header der Mail). Der Rest ist dann recht einfach:

Wir haben eine Namesliste mit z.B. nur Vornamen aus dem deutschen/europäischen Raum und lassen nun durch einen Massenmailer einfach an jede Mögliche Mailadresse halt was schicken: %vorname%@deinedomain.tld

Sind dann halt soviele Mails, wie Vornamen in der Liste stehen. Alles das was "angenommen" wird, wird wohl existieren und erscheint daher auch als lohnenswertes Ziel. Danach wird dann halt das zweite Wörterbuch ausgepackt (das mit den Passwörtern) und dann geht es halt via Login-Versuch weiter via $fester-vorname$@deinedomaintld + %passwort%

Alternativ kann man sich das Leben natürlich auch noch einfacher machen und schaut in Listen der am

meist verbreitesten Passwörter und nimmt dann dieses Passwort und ballert halt die Liste an Vornamen zusammen mit diesem einen (oder mehreren) Passwörtern aus der o.g. Liste durch. Hat nämlich auch einen gewissen Vorteil, denn die Liste der Vornamen (grade im z.B. deutschen/europäischen Raum) ist doch relativ begrenzt (nicht klein, aber eben einigermaßen begrenzt, wenn man dazu noch von den 0815-Namen ausgeht und die Exoten raus lässt). Sicherlich sind Mailadressen wie m.mü

ller@domain.tld zwar vor solchen Angriffen relativ sicher (da diese Listen meist nur Vor- oder Nachnamen beinhalten), ist aber direkt wieder hinfällig in Bezug auf die erste genannte Vorgehensweise (sind dann natürlich mehr Mails die verschickt werden müssen).

Passend zu diesen Listen gibt es natürlich auch das ganze Spielchen nochmal für die Passwörter... Listen mit bereits erlangten Passwörtern, Listen mit Dingen wie Fussballvereinsnamen, Ländernamen, Vornamen (-> Kinder) ggf. gekoppelt mit Jahreszahlen (wobei man sowas schneller durch Facebook und Co bekommt), Namen von Haustieren, etc. Ist ein schönes Arsenal für offline Wörterbuchattacken, in der Online-Welt wird sowas eben massiv beschränkt durch die "automatische Blockierung" der Syno, unter Linux i.d.R. via fail2ban, wo es dann halt heisst: Darfst x mal probieren, danach wirst Du für x Stunden/Tage gesperrt.

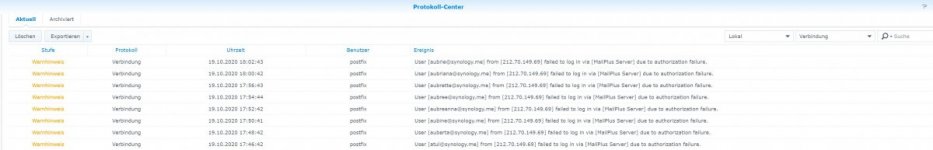

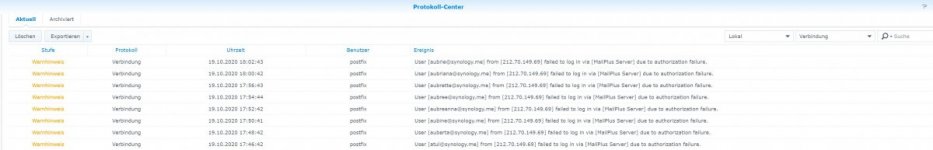

Das was man dann so bei sich sieht, geht teils schon eher in die Richtung (nicht so beim Screenshot oben) 0815-Vornamen + Passwort 123456 oder so... So kann man die üblichen "Wartezeiten" haaaaalbwegs umgehen... Während Bruteforce alles an Möglichkeiten abklopft (mit gewissen Einschränkungen) sind die Passwörter aus den Listen garnicht soooo unwahrscheinlich. Sicher ist das Sicherheitsbewusstsein in den letzten Jahren (grade bei den technikaffinen Leuten) schon drastisch gestiegen, aber es wird da draussen noch immer (und wird es vermutlich auch immer) einen User namens "mueller"@domain.tld geben mit dem Passwort 123456...

EDIT: Auch aus gekaperten Postfächern lassen sich die Mailheader auslesen, womit man ggf. auch wieder an neue Loginnamen, oder zumindestens auch neue Mailadressen kommt.