Hallo super Synology Community,

erstmal hoffe ich das Mein Thema hie im richtigen Forum gesetzt wird, ansonsten bitte ich die Moderatoren es richtig zu verschieben.

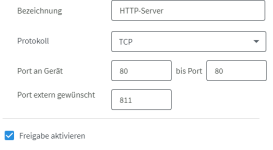

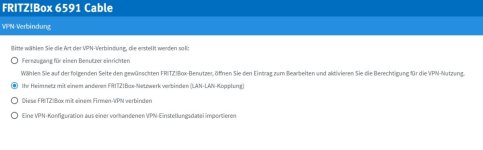

Ich bitte mal um einen Meinungsaustausch, ob meine Portfreigaben am NAS so in dieser Form sinnhafte vergeben sind, oder auch um Meinung was daran umgestellt werden muss z.b. UDP/TCP, was vielleicht überflüssig ist und was vielleicht noch für etwas fehlt.

Ich weiß als Leihe gar nicht welche Ports frei sein müssen und habe einfach mal was gemacht

Herzlichen Dank Euch vorab

erstmal hoffe ich das Mein Thema hie im richtigen Forum gesetzt wird, ansonsten bitte ich die Moderatoren es richtig zu verschieben.

Ich bitte mal um einen Meinungsaustausch, ob meine Portfreigaben am NAS so in dieser Form sinnhafte vergeben sind, oder auch um Meinung was daran umgestellt werden muss z.b. UDP/TCP, was vielleicht überflüssig ist und was vielleicht noch für etwas fehlt.

Ich weiß als Leihe gar nicht welche Ports frei sein müssen und habe einfach mal was gemacht

Herzlichen Dank Euch vorab