- Registriert

- 02. Apr. 2014

- Beiträge

- 494

- Reaktionspunkte

- 59

- Punkte

- 34

Hallo zusammen,

nachdem ich vieles gelesen habe, manches verstanden habe, aber leider nicht mehr alleine weiterkomme, beschreibe ich mal was ich eingerichtet habe.

Zunächst die Hardware: DS 5013+ (neuestes OS), Fritzbox (neuste Firmware), S10+ (neuestes Update)

Benutzte Software:

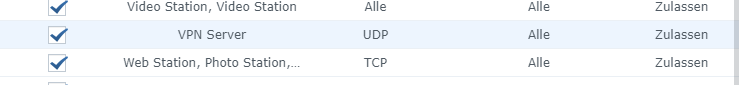

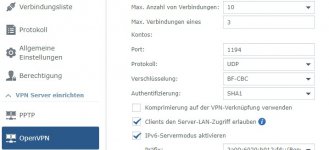

DS: DDNS2 (öffentliche IPv6 zeigt auf <meinedomain.de>, Zugriff über Domain ok), VPN Server mit OpenVPN aktiviert (s. Screenshot), Firewall der DS aktiv (Ports für Anwendungen und OpenVPN freigegeben

Fritzbox: 7590, Port 1194 wird auf DS weitergeleitet (IPv6, TCP, s. Screenshots)

S10+: VPN Connect installiert (vpnconfig.ovpn angepasst mit <meinedomain.de>)

Soweit so gut. Auf dem S10 öffne ich die VPN Verbindung, in der DS wird mir diese Verbindung ohne Fehler angezeigt.

Versuche ich nun mit DS File auf meine DS (über VPN) zuzugreifen (lokale IP in meinem Netz oder VPN-IP) dann bekomme ich einen timeout.

Mit einem Portscanner (https://www.subnetonline.com/pages/ipv6-network-tools/online-ipv6-port-scanner.php) wird mir angezeigt, dass der Port 1194 closed ist und ein Returncode 111 (Connection refused) die Ursache sein soll.

Nach vielen herumprobieren (anderer Port, TCP statt UDP, myfritz-Adresse statt eigener Domain, Einstellungen in VPN Connect usw.) weiß ich mir keinen Rat mehr. Hat jemand eine Idee, wo ich noch überprüfen soll, damit VPN funktioniert?

Danke für eure Hilfe.

nachdem ich vieles gelesen habe, manches verstanden habe, aber leider nicht mehr alleine weiterkomme, beschreibe ich mal was ich eingerichtet habe.

Zunächst die Hardware: DS 5013+ (neuestes OS), Fritzbox (neuste Firmware), S10+ (neuestes Update)

Benutzte Software:

DS: DDNS2 (öffentliche IPv6 zeigt auf <meinedomain.de>, Zugriff über Domain ok), VPN Server mit OpenVPN aktiviert (s. Screenshot), Firewall der DS aktiv (Ports für Anwendungen und OpenVPN freigegeben

Fritzbox: 7590, Port 1194 wird auf DS weitergeleitet (IPv6, TCP, s. Screenshots)

S10+: VPN Connect installiert (vpnconfig.ovpn angepasst mit <meinedomain.de>)

Soweit so gut. Auf dem S10 öffne ich die VPN Verbindung, in der DS wird mir diese Verbindung ohne Fehler angezeigt.

Versuche ich nun mit DS File auf meine DS (über VPN) zuzugreifen (lokale IP in meinem Netz oder VPN-IP) dann bekomme ich einen timeout.

Mit einem Portscanner (https://www.subnetonline.com/pages/ipv6-network-tools/online-ipv6-port-scanner.php) wird mir angezeigt, dass der Port 1194 closed ist und ein Returncode 111 (Connection refused) die Ursache sein soll.

Nach vielen herumprobieren (anderer Port, TCP statt UDP, myfritz-Adresse statt eigener Domain, Einstellungen in VPN Connect usw.) weiß ich mir keinen Rat mehr. Hat jemand eine Idee, wo ich noch überprüfen soll, damit VPN funktioniert?

Danke für eure Hilfe.

). Lustigerweise haste auf dem "Server"-Screenshot noch "UDP" drin, bei der Handy-App dann aber "TCP". Musste Dich schon mal entscheiden.

). Lustigerweise haste auf dem "Server"-Screenshot noch "UDP" drin, bei der Handy-App dann aber "TCP". Musste Dich schon mal entscheiden. . Dann VPN Server deinstallieren (inkl. der DB) und auf dem Handy ebenfalls. In der Fritzbox gebe ich 1194 UDP frei. Danach installiere ich alles neu (DS und S10).

. Dann VPN Server deinstallieren (inkl. der DB) und auf dem Handy ebenfalls. In der Fritzbox gebe ich 1194 UDP frei. Danach installiere ich alles neu (DS und S10).