crammaster

Benutzer

- Registriert

- 14. Juli 2024

- Beiträge

- 196

- Reaktionspunkte

- 49

- Punkte

- 28

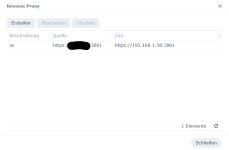

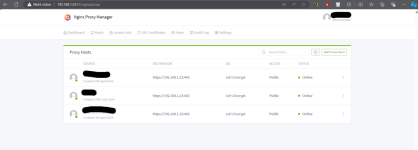

Keine Ursache, wenn du Hilfe brauchst, stehe ich dir gern zu Verfügung.Und danke @crammaster ich werde das mal versuchen was du meintest mit dem Revers Proxy und warte mal auf nächsten Erneuerung von Zertifikaten ab.

Zu dem zweiten Teil, kann ich keinen Zusammenhang herstellen. Habe die Beiträge nochmal durch gesehen, konnte diesen Punkt einfach nicht finden, vlt bin ich auch einfach blind. Konntest du den entsprechenden Teil nochmal zitieren?