- Registriert

- 14. März 2021

- Beiträge

- 14

- Reaktionspunkte

- 1

- Punkte

- 3

Geschätzte Experten, ich habe folgende Herausforderung:

Mehrere NAS im Netzwerk.

NAS1 mit IP 192.168.5.137 hat ein Host Netzwerk 192.168.5.0/24 mit defaultGateway 192.168.5.1 (meine Fritzbox)

NAS2 mit IP 192.168.5.50 hat ein Host Netzwerk 192.168.5.0/24 mit defaultGateway 192.168.5.1 (meine Fritzbox)

Mittels Pontainer habe ich auf NAS 2 ein MACVLan erstellt 192.168.5.208/28 mit defalt Gateway 192.168.5.1 (meine Fritzbox)

Ins MACVLan habe ich einen NGinx Container gestellt, welcher auf die IP 192.168.5.210 hört. Dieser ist im NEtzwerk Ping-bar

Die auf der Fritzbox gegen extern Internet freigegebenen Ports 80 und 443 zeigen auf den Nginx Container auf NAS2. Dort kann ich Lets Encrypt Zertifikate erstellen. Funktioniert grundsätzlich.

Auf NAS1 läuft ein Container1 welcher seine Dienste unter Port 6669 anbietet.

Im NGinx Container kann ich nun auch einen Proxy Host erstellen welcher auf Container1 zeigt. Funktioniert. Ist von extern mittels Https erreichbar

Auf NAS1 läuft ein Container2 welcher seine Dienste unter Port 6669 anbietet. (Dieselbe Funktion wie Container1).

Container2 ist im Host Netz unter http://192.168.5.50:6669/ problemlos erreichbar.

Wen ich nun auf dem NGinx Container "umschalte" und den Container2 gegen extern zugänglich machen will, dann funktioniert dies nicht. "502 Bad Gateway" erscheint.

Der NGinx Container kann den Service im Container2 nicht finden. Den Service im Container1 findet er.

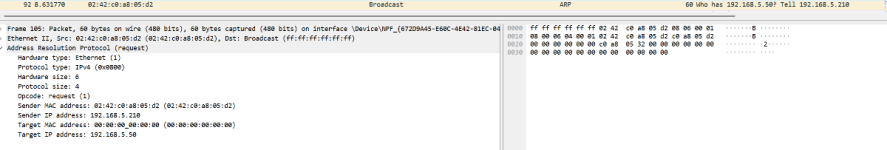

Wenn ich im Netwerk "sniffe" dann fällt mir auf, dass der NGinx Container andauernd ARP Broadcast für die IP 192.168.5.50 aussendet. Jedoch sehr ich nirgends Antworten?

Habe ich en VLAN-Problem, welches ARP Broadcast in mein MACVLan verhindert?

Was muss ich machen um die Netze "ARP-mässig" zu koppeln?

Merci für Feedack

Mehrere NAS im Netzwerk.

NAS1 mit IP 192.168.5.137 hat ein Host Netzwerk 192.168.5.0/24 mit defaultGateway 192.168.5.1 (meine Fritzbox)

NAS2 mit IP 192.168.5.50 hat ein Host Netzwerk 192.168.5.0/24 mit defaultGateway 192.168.5.1 (meine Fritzbox)

Mittels Pontainer habe ich auf NAS 2 ein MACVLan erstellt 192.168.5.208/28 mit defalt Gateway 192.168.5.1 (meine Fritzbox)

Ins MACVLan habe ich einen NGinx Container gestellt, welcher auf die IP 192.168.5.210 hört. Dieser ist im NEtzwerk Ping-bar

Die auf der Fritzbox gegen extern Internet freigegebenen Ports 80 und 443 zeigen auf den Nginx Container auf NAS2. Dort kann ich Lets Encrypt Zertifikate erstellen. Funktioniert grundsätzlich.

Auf NAS1 läuft ein Container1 welcher seine Dienste unter Port 6669 anbietet.

Im NGinx Container kann ich nun auch einen Proxy Host erstellen welcher auf Container1 zeigt. Funktioniert. Ist von extern mittels Https erreichbar

Auf NAS1 läuft ein Container2 welcher seine Dienste unter Port 6669 anbietet. (Dieselbe Funktion wie Container1).

Container2 ist im Host Netz unter http://192.168.5.50:6669/ problemlos erreichbar.

Wen ich nun auf dem NGinx Container "umschalte" und den Container2 gegen extern zugänglich machen will, dann funktioniert dies nicht. "502 Bad Gateway" erscheint.

Der NGinx Container kann den Service im Container2 nicht finden. Den Service im Container1 findet er.

Wenn ich im Netwerk "sniffe" dann fällt mir auf, dass der NGinx Container andauernd ARP Broadcast für die IP 192.168.5.50 aussendet. Jedoch sehr ich nirgends Antworten?

Habe ich en VLAN-Problem, welches ARP Broadcast in mein MACVLan verhindert?

Was muss ich machen um die Netze "ARP-mässig" zu koppeln?

Merci für Feedack

MACVLAN ist nicht mein Steckenpferd, weil ich der Meinung bin, dass es mehr Probleme bringt als es nutzt. Also in den meisten Fällen. Danke für den Hinweis.

MACVLAN ist nicht mein Steckenpferd, weil ich der Meinung bin, dass es mehr Probleme bringt als es nutzt. Also in den meisten Fällen. Danke für den Hinweis.