Wie sieht es denn z.B. beim Mailserver der DS aus, dort braucht es ja i.d.R. mehrere offene Ports.

An den "standarisierten" Ports wirst Du nicht vorbei kommen, aber Du kannst so ziemlich alles durch irgendwelche Proxy-Dinger kloppen... Nur nennt sich das dann meist eher "Gateway". In dem von Dir benannten Fall "Mail" wäre ein klassisches Szenario (bei größeren) gibt es allerdings eher Verkettungen von Kisten / Appliances, welche mit div. Aufgaben betreut sind...

-> smtp-gw (ggf. direkt +postscreen) -> av-gw -> spam-gw -> mailserver

(auch hier kann man in "pools" denken, also nicht nur 1 oder 2 Systeme und ggf. auch mehrere hintereinander, z.B. mit div. Spam/AV-Engines)

Für IMAP/POP3 gibt es auch solche Konstrukte. Du kennst sowas eh schon von den grösseren... "imap.anbieter.tld"/"smtp.anbieter.tld"... bei den anderen läuft es eher via "mail.deinedomain.tld" + entsprechendem Zertifikatsfehler, da der Server auf dem das läuft halt nur einer ist und man diesen direkt anspricht. Dummerweise passt dann der Hostname nicht zur Deiner Domain

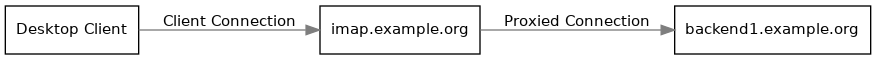

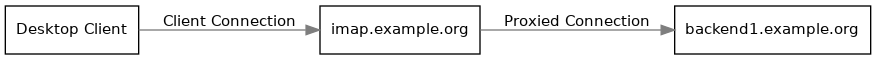

Wenn es zu langweilig wird, als kleines Beispiel....

IMAP Proxy | Nginx wobei das schon sehr rudimentär ist und mit der o.g. Verkettung auch nix zu tun hat ? Sieht dann ungefähr so aus:

An den Ports wird das allerdings herzlichst wenig ändern und es ist auch nicht empfehlenswert, da groß rumzufummeln (macht mehr Probleme als das es nützt...).

aber am Smartphone darfste jedesmal über Einstellungen gehen und über VPN eine Verbindung aufbauen. Dauerhaft geht ja nicht.

Sorry aber... das ist nicht richtig. Sicher geht sowas am Smartphone und wurde auch schon erfolgreich implementiert. Ist dann allerdings Zertifikatsbasiert, damit die Loginaufforderung unterbleibt. Schau Dir in diesem Zusammenhang mal die Begrifflichkeit "on-demand" an. Da wird dann (mittels Zertifikat) immer eine VPN-Verbindung aufgebaut, sobald Du z.B. eine bestimmte Domäne aufrufst (z.B. bei der Verbindung zum internen Mailserver). Das funktioniert eigentlich ganz gut