- Mitglied seit

- 28. Okt 2020

- Beiträge

- 14.180

- Punkte für Reaktionen

- 4.915

- Punkte

- 519

Ist jemand schon mal darüber gestolpert?

Ich hab mich die Tage mal wieder mit dem Thema DDNS intern nutzen beschäftigt.

Dazu gab es bisher ja immer 2 Optionen:

-eigenen DNS Server nutzen und die Domain auf die interne IPv4 auflösen lassen

-Portfreigabe erstellen

Dies wird ja vor allem gebraucht, wenn man intern gültige Zertifikate haben will.

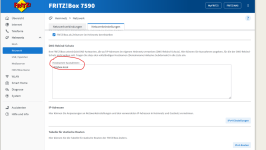

Aktuell kann man sich das ganze sparen, denn der DDNS kann in der DS direkt so eingestellt werden, dass er sogar von extern auf die interne IP auflöst.

Habe das gerade mal getestet und es klappt.

Ich denke aber, dass das erst seit DSM 7.2 gibt

Ich hab mich die Tage mal wieder mit dem Thema DDNS intern nutzen beschäftigt.

Dazu gab es bisher ja immer 2 Optionen:

-eigenen DNS Server nutzen und die Domain auf die interne IPv4 auflösen lassen

-Portfreigabe erstellen

Dies wird ja vor allem gebraucht, wenn man intern gültige Zertifikate haben will.

Aktuell kann man sich das ganze sparen, denn der DDNS kann in der DS direkt so eingestellt werden, dass er sogar von extern auf die interne IP auflöst.

Habe das gerade mal getestet und es klappt.

Ich denke aber, dass das erst seit DSM 7.2 gibt