Hallo liebe Community!

Ich habe schon länger ein nerviges Problem und dachte, es handelt sich um einen Fehler seitens Synology - doch langsam vermute ich, dass das Problem doch eher vor dem Bildschirm zu suchen ist, denn auch ein Upgrade auf DSM 7 hat keine Abhilfe geschafft. Konkret geht es um das leidige Thema der Zertifikatserneuerung.

Setup:

Ich habe eine eigene Domain und nutze ddnss - die DynDNS-Adresse ist in meiner Fritz Box hinterlegt. Port 80 & Port 443 sind dort Richtung Synology NAS freigegeben. Auf dem NAS betreibe ich z. B. Plex und im Docker Container auch mein eigenes Wiki. Die Dienste werden innerhalb des NAS über das Reverse Proxy erreicht. Es funktioniert auch alles wunderbar und ohne Probleme - und das schon seit einer ganzen Weile.

Problem:

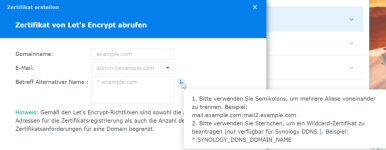

Für jeden meiner Dienste habe ich eine eigene SubDomain: z. B. "wiki.domain.de" - damit ich - wenn ich auf diese Seite gehe auch eine SSL-Verschlüsselung erreiche, arbeite ich mit Let's Encrypt Zertifikaten. Möchte ich diese erneuern, kommt die bekannte Error-Meldung: "Bitte überprüfen Sie, ob der Port 80 und der Port 443 freigegeben ist."

Workaround:

Gehe ich nun in meine Reverse-Proxy Einstellungen und ändere den Quellport auf etwas unsinniges (z. B. von 443 auf 442) kann ich das Zertifikat problemlos über die Oberfläche erneuern. Anschließend muss ich den Quellport wieder zurück auf 443 stellen, damit ich z. B. das Wiki wieder erreichen kann.

Hat jemand eventuell eine Idee, was in meiner Konfiguration daneben gegangen sein könnte? Ich würde gern meinen Renew Certificates Task nutzen, der via des OS-Befehls "/usr/syno/sbin/syno-letsencrypt renew-all -v" die Zertifikate selbstständig aktualisiert.

Viele Grüße

Aard

Ich habe schon länger ein nerviges Problem und dachte, es handelt sich um einen Fehler seitens Synology - doch langsam vermute ich, dass das Problem doch eher vor dem Bildschirm zu suchen ist, denn auch ein Upgrade auf DSM 7 hat keine Abhilfe geschafft. Konkret geht es um das leidige Thema der Zertifikatserneuerung.

Setup:

Ich habe eine eigene Domain und nutze ddnss - die DynDNS-Adresse ist in meiner Fritz Box hinterlegt. Port 80 & Port 443 sind dort Richtung Synology NAS freigegeben. Auf dem NAS betreibe ich z. B. Plex und im Docker Container auch mein eigenes Wiki. Die Dienste werden innerhalb des NAS über das Reverse Proxy erreicht. Es funktioniert auch alles wunderbar und ohne Probleme - und das schon seit einer ganzen Weile.

Problem:

Für jeden meiner Dienste habe ich eine eigene SubDomain: z. B. "wiki.domain.de" - damit ich - wenn ich auf diese Seite gehe auch eine SSL-Verschlüsselung erreiche, arbeite ich mit Let's Encrypt Zertifikaten. Möchte ich diese erneuern, kommt die bekannte Error-Meldung: "Bitte überprüfen Sie, ob der Port 80 und der Port 443 freigegeben ist."

Workaround:

Gehe ich nun in meine Reverse-Proxy Einstellungen und ändere den Quellport auf etwas unsinniges (z. B. von 443 auf 442) kann ich das Zertifikat problemlos über die Oberfläche erneuern. Anschließend muss ich den Quellport wieder zurück auf 443 stellen, damit ich z. B. das Wiki wieder erreichen kann.

Hat jemand eventuell eine Idee, was in meiner Konfiguration daneben gegangen sein könnte? Ich würde gern meinen Renew Certificates Task nutzen, der via des OS-Befehls "/usr/syno/sbin/syno-letsencrypt renew-all -v" die Zertifikate selbstständig aktualisiert.

Viele Grüße

Aard