Hi,

Ich habe heute im DSM Paketzentrum das Paket VPN Server aktualisiert (1.3.14-2782). Nun kann ich von den Clients keine openVPN Verbindung mehr aufbauen.

Ich habe in /usr/syno/etc/packages/VPNCenter/openvpn

openvpn.conf (welche durch das update offensichtlich überschrieben wurde)

openvpn.conf.user (welche immer noch meine bisherige Konfiguration enthält).

Ich habe das Gefühl, dass seit dem update die openvpn.conf.user nicht mehr geladen wird, da der openVPN Server mit einer anderen IP Range gestartet wird, als ich dies in openvpn.conf.user konfiguriert habe. Ich habe auch versucht, die gesicherte openvpn.conf wieder herzustellen.

Ich habe ebenfalls alle gesichterten keys wieder in das Verzeichnis /usr/syno/etc/packages/VPNCenter/openvpn/keys kopiert. (bzw /var/packages/VPNCenter/etc/openvpn/keys/ aber das ist ja das gleiche).

Ich bin gerade etwas ratlos.

Anbei die Konfiguration:

Ich habe die vom update erstellte openvpn.conf wieder durch folgende ersetzt (habe ich eigenltich alles in der openvpn.conf.user aber die wird ja nicht mehr benutzt):

und auf dem client (server und key aus sicherheitsgründen entfernt)

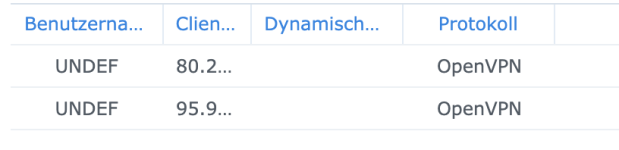

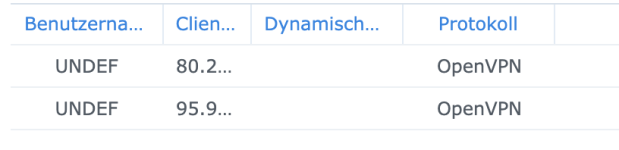

Desweiteren wird in DSM im VPN Server bei den Verbindungen auch kein username mehr angezeigt, sondern nur UNDEF (siehe screenshot). Evtl. liegt das daran, dass die clients gar keine Verbindung mehr aufbauen können?

EDIT: Ich habe die Pfade in den Configs angepasst auf /usr/syno/etc/packages/VPNCenter/openvpn.

Was ist eigentlich der Unterschied zwischen:

/var/packages/VPNCenter/etc/openvpn/

und

/var/packages/VPNCenter/target/etc/openvpn/ ?

Logs, es scheint ein TLS problem zu geben. tls-auth hatte ich vorher auf dem Server auskommentiert, da ich ein Router als client hatte, bei dem ich das Zertifikat nicht installieren konnte. Funktioniert hat es dennoch bei allen clients.

Danke für jegliche Tips,

Ich habe heute im DSM Paketzentrum das Paket VPN Server aktualisiert (1.3.14-2782). Nun kann ich von den Clients keine openVPN Verbindung mehr aufbauen.

Ich habe in /usr/syno/etc/packages/VPNCenter/openvpn

openvpn.conf (welche durch das update offensichtlich überschrieben wurde)

openvpn.conf.user (welche immer noch meine bisherige Konfiguration enthält).

Ich habe das Gefühl, dass seit dem update die openvpn.conf.user nicht mehr geladen wird, da der openVPN Server mit einer anderen IP Range gestartet wird, als ich dies in openvpn.conf.user konfiguriert habe. Ich habe auch versucht, die gesicherte openvpn.conf wieder herzustellen.

Ich habe ebenfalls alle gesichterten keys wieder in das Verzeichnis /usr/syno/etc/packages/VPNCenter/openvpn/keys kopiert. (bzw /var/packages/VPNCenter/etc/openvpn/keys/ aber das ist ja das gleiche).

Ich bin gerade etwas ratlos.

Anbei die Konfiguration:

Ich habe die vom update erstellte openvpn.conf wieder durch folgende ersetzt (habe ich eigenltich alles in der openvpn.conf.user aber die wird ja nicht mehr benutzt):

Code:

# openvpn.conf

push "route 192.168.219.0 255.255.255.0"

push "route 10.11.12.0 255.255.255.0"

comp-lzo adaptive

dev tun

management 127.0.0.1 1195

#additions for site-to-site vpn

route 192.168.128.0 255.255.255.0 #server, please route all 192.168.128.0 traffic into the vpn

#push "route 192.168.219.0 255.255.255.0" #experimental, all clients route this traffic into vpn (on 192.168.2. client iroute will avoid routing own traffic into vpn)

client-to-client

client-config-dir ccd

#insteaad of using "server" directive for dynamic ip allocation use "ifconfig-pool" to define dynamic range

server 10.11.12.0 255.255.255.0

#ifconfig-pool 10.11.12.21 10.11.12.199 255.255.255.0

dh /usr/syno/etc/packages/VPNCenter/openvpn/keys/dh.pem

ca /usr/syno/etc/packages/VPNCenter/openvpn/keys/ca.crt

cert /usr/syno/etc/packages/VPNCenter/openvpn/keys/server.crt

key /usr/syno/etc/packages/VPNCenter/openvpn/keys/server.key # This file should be kept secret

#tls-auth /var/packages/VPNCenter/target/etc/openvpn/keys/ta.key 0 # This file is secret

max-clients 5

persist-tun

persist-key

verb 3

log-append /var/log/openvpn.log

keepalive 10 60

reneg-sec 0

plugin /var/packages/VPNCenter/target/lib/radiusplugin.so /var/packages/VPNCenter/target/etc/openvpn/radiusplugin.cnf

#client-cert-not-required

username-as-common-name

# duplicate-cn

status /tmp/ovpn_status_2_result 30

status-version 2

proto udp6

port 1194

#perf tweak test

#with those no windows file copy was possible

#tun-mtu 6000

#fragment 0

#mssfix 0

cipher AES-256-CBC

auth SHA256

#auth SHA512

Code:

## openvpn.conf.user

## this file must be chmod 644 openvpn.conf.user

management 127.0.0.1 1195

reneg-sec 0

plugin /var/packages/VPNCenter/target/lib/radiusplugin.so /var/packages/VPNCenter/target/etc/openvpn/radiusplugin.cnf

#client-cert-not-required

username-as-common-name

# Which local IP address should OpenVPN

# listen on? (optional)

# ;local a.b.c.d

port 1194

proto udp

dev tun

dh /usr/syno/etc/packages/VPNCenter/openvpn/keys/dh.pem

ca /usr/syno/etc/packages/VPNCenter/openvpn/keys/ca.crt

cert /usr/syno/etc/packages/VPNCenter/openvpn/keys/server.crt

key /usr/syno/etc/packages/VPNCenter/openvpn/keys/server.key # This file should be kept secret

#tls-auth /var/packages/VPNCenter/target/etc/openvpn/keys/ta.key 0 # This file is secret

# Diffie hellman parameters.

# Generate your own with:

# openssl dhparam -out dh2048.pem 2048

# dh dh2048.pem

# The server and each client must have

# a copy of this key.

# The second parameter should be '0'

# on the server and '1' on the clients.

# ;tls-auth ta.key 0 # This file is secret

#tls-auth /var/packages/VPNCenter/target/etc/openvpn/keys/ta.key 0 # This file is secret

server 10.11.12.0 255.255.255.0

push "route 192.168.219.0 255.255.255.0"

push "route 10.11.12.0 255.255.255.0"

client-config-dir ccd

route 192.168.128.0 255.255.255.0 #server, please route all 192.168.128.0 traffic into the vpn

client-to-client

keepalive 10 120

cipher AES-256-CBC

## auth SHA512

auth SHA256

comp-lzo adaptive

max-clients 5

persist-key

persist-tun

status openvpn-status.log

status-version 2

log-append /var/log/openvpn.log

verb 3und auf dem client (server und key aus sicherheitsgründen entfernt)

Code:

client

dev tun

proto udp

remote <myserver> 1194

#redirect-gateway def1

resolv-retry infinite

nobind

persist-key

persist-tun

remote-cert-tls server

comp-lzo adaptive

auth-user-pass

key-direction 1

tls-version-min 1.2

cipher AES-256-CBC

auth SHA256

#auth SHA512

ca ca.crt

cert phil-macbook.crt

key phil-macbook.key

<tls-auth>

#

# 2048 bit OpenVPN static key

#

-----BEGIN OpenVPN Static key V1-----

...

-----END OpenVPN Static key V1-----

</tls-auth>Desweiteren wird in DSM im VPN Server bei den Verbindungen auch kein username mehr angezeigt, sondern nur UNDEF (siehe screenshot). Evtl. liegt das daran, dass die clients gar keine Verbindung mehr aufbauen können?

EDIT: Ich habe die Pfade in den Configs angepasst auf /usr/syno/etc/packages/VPNCenter/openvpn.

Was ist eigentlich der Unterschied zwischen:

/var/packages/VPNCenter/etc/openvpn/

und

/var/packages/VPNCenter/target/etc/openvpn/ ?

Logs, es scheint ein TLS problem zu geben. tls-auth hatte ich vorher auf dem Server auskommentiert, da ich ein Router als client hatte, bei dem ich das Zertifikat nicht installieren konnte. Funktioniert hat es dennoch bei allen clients.

Code:

Sat Nov 27 14:15:56 2021 ::ffff:<client-ip>(30835) TLS Error: reading acknowledgement record from packet

Sat Nov 27 14:16:26 2021 ::ffff:<client-ip>(30835) TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Sat Nov 27 14:16:26 2021 ::ffff:<client-ip>(30835) SYNO_ERR_CERT

Sat Nov 27 14:16:26 2021 ::ffff:<client-ip>(30835) TLS Error: TLS handshake failedDanke für jegliche Tips,

Zuletzt bearbeitet: