Guten Abend zusammen,

ich möchte einige Apps, wie zum Beispiel DS photo, Drive, DS file, Photos Mobile", auf dem iPhone nutzen.

So wie ich das verstehe gibt es dafür zwei Möglichkeiten:

1. Man gibt die dafür benötigten Ports (siehe https://kb.synology.com/en-global/D...ts_are_used_by_Synology_services#x_anchor_id6) auf dem Router UND auf der Firewall der NAS frei.

2. Man erstellt auf dem iPhone eine VPN Verbindung zum Router, an dem die NAS angeschlossen ist.

Möglichkeit 2 ist sicherer, da keine Ports freigegeben werden müssen und damit das Netzwerk nicht so leicht gehakt werden kann.

Stimmt das bis hierher noch alles?

Das VPN zu meinem Speedport Smart 4 Router funktioniert über Windows bereits. Ich habe auf dem iPhone bereits eine VPN Verbindung per L2TP aufgebaut. Das klappt auch. Soweit ich weiß ist aber IPsec deutlich sicherer als L2TP. Ist das so richtig?

Das VPN über IPsec klappt aber leider nicht.

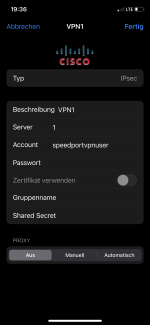

Ich habe bei dem Screenshot "Eingabe" folgende Eingaben gemacht:

Typ: IPsec

Beschreibung: VPN1

Server: Die externe IPv4-Adresse von meinem Speedport Smart 4

Account: speedportvpnuser

Passwort: Das Passwort, das ich auf der Website meines Speedport Smart 4 für VPN festgelegt habe

Gruppenname: Nicht angegeben

Shared Secret: Den PreShared Key, der auf der Website meines Speedport Smart 4 unter VPN steht

Er wirft mir dann aber immer eine Fehlermeldung aus.

Was mache ich falsch?

Viele Grüße

nerd123

ich möchte einige Apps, wie zum Beispiel DS photo, Drive, DS file, Photos Mobile", auf dem iPhone nutzen.

So wie ich das verstehe gibt es dafür zwei Möglichkeiten:

1. Man gibt die dafür benötigten Ports (siehe https://kb.synology.com/en-global/D...ts_are_used_by_Synology_services#x_anchor_id6) auf dem Router UND auf der Firewall der NAS frei.

2. Man erstellt auf dem iPhone eine VPN Verbindung zum Router, an dem die NAS angeschlossen ist.

Möglichkeit 2 ist sicherer, da keine Ports freigegeben werden müssen und damit das Netzwerk nicht so leicht gehakt werden kann.

Stimmt das bis hierher noch alles?

Das VPN zu meinem Speedport Smart 4 Router funktioniert über Windows bereits. Ich habe auf dem iPhone bereits eine VPN Verbindung per L2TP aufgebaut. Das klappt auch. Soweit ich weiß ist aber IPsec deutlich sicherer als L2TP. Ist das so richtig?

Das VPN über IPsec klappt aber leider nicht.

Ich habe bei dem Screenshot "Eingabe" folgende Eingaben gemacht:

Typ: IPsec

Beschreibung: VPN1

Server: Die externe IPv4-Adresse von meinem Speedport Smart 4

Account: speedportvpnuser

Passwort: Das Passwort, das ich auf der Website meines Speedport Smart 4 für VPN festgelegt habe

Gruppenname: Nicht angegeben

Shared Secret: Den PreShared Key, der auf der Website meines Speedport Smart 4 unter VPN steht

Er wirft mir dann aber immer eine Fehlermeldung aus.

Was mache ich falsch?

Viele Grüße

nerd123