Hallo miteinander

Ich erlebe gerade eine Brute Force Attacke auf unser Firmen NAS. Selbiges wird für dei Zusammenarbeit verschiedener Teams mit externen Partnern, sowie als Datenserver für Dokumente, auf welche unsere Kunden über Freigaben zugreifen können.

Die Attacke begann am vergangenen Mittwoch. Jede Minute wird ein Benutzername von einer neuen IP Adresse abgefragt und durch die DSM abgelehnt. Der Intervall liegt recht regelmässig bei 1 Minute.

Die IPs liegen überall auf der Welt verteilt.

Die ersten zwei Tage wurde das admin Konto abgefragt, dann folgten fiktive Benutzernamen beginnend bei A und endend bei koreanischen Usern.

Wenn die Abfragen einmal durch sind, startet nach ca. 2 Stunden eine neue mit einem neuen Set von Benutzer- und Dienstnamen.

Folgendes Setting habe ich bei unserem NAS eingestellt:

- User Admin ist deaktiviert, hat ein über 50 Zeichen langes PW und 2FA

- Benutzer verwenden starke Passworte, jdeoch keine 2FA

- nach aussen offene Portnummer im 5 stelligen Bereich (ohne Systematik)

- Bei drei aufeinanderfolgenden, fehlerhaften Loginversuchen wird die IP für 188 Tage gesperrt

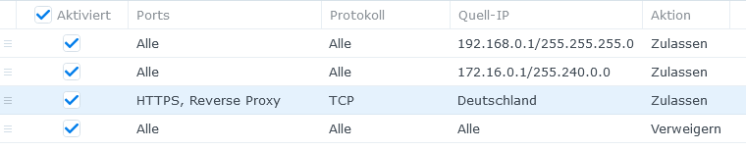

- Zugriff ist in der Firewall auf mein Land begrenzt, alle anderen sollten somit geblockt werden (die Angriffe laufen dennoch weiter, Trace-Route verortet sie in allen möglichen Ländern)

- Per Skript wird zudem eine IP Blocklist geführt, welche bekannte IPs der dunklen Seite automatisch sperrt.

Grundsätzlich befürchte ich kaum, dass über die gewählte Methode ein User und Passwort errraten werden kann, dennoch möchte ich mich vergewissern, dass ich nicht etwas übersehen oder falsch eingerichtet habe.

Feedback?

Anregungen?

Korrekturen?

Vielen Dank,

Andreas

Ich erlebe gerade eine Brute Force Attacke auf unser Firmen NAS. Selbiges wird für dei Zusammenarbeit verschiedener Teams mit externen Partnern, sowie als Datenserver für Dokumente, auf welche unsere Kunden über Freigaben zugreifen können.

Die Attacke begann am vergangenen Mittwoch. Jede Minute wird ein Benutzername von einer neuen IP Adresse abgefragt und durch die DSM abgelehnt. Der Intervall liegt recht regelmässig bei 1 Minute.

Die IPs liegen überall auf der Welt verteilt.

Die ersten zwei Tage wurde das admin Konto abgefragt, dann folgten fiktive Benutzernamen beginnend bei A und endend bei koreanischen Usern.

Wenn die Abfragen einmal durch sind, startet nach ca. 2 Stunden eine neue mit einem neuen Set von Benutzer- und Dienstnamen.

Folgendes Setting habe ich bei unserem NAS eingestellt:

- User Admin ist deaktiviert, hat ein über 50 Zeichen langes PW und 2FA

- Benutzer verwenden starke Passworte, jdeoch keine 2FA

- nach aussen offene Portnummer im 5 stelligen Bereich (ohne Systematik)

- Bei drei aufeinanderfolgenden, fehlerhaften Loginversuchen wird die IP für 188 Tage gesperrt

- Zugriff ist in der Firewall auf mein Land begrenzt, alle anderen sollten somit geblockt werden (die Angriffe laufen dennoch weiter, Trace-Route verortet sie in allen möglichen Ländern)

- Per Skript wird zudem eine IP Blocklist geführt, welche bekannte IPs der dunklen Seite automatisch sperrt.

Grundsätzlich befürchte ich kaum, dass über die gewählte Methode ein User und Passwort errraten werden kann, dennoch möchte ich mich vergewissern, dass ich nicht etwas übersehen oder falsch eingerichtet habe.

Feedback?

Anregungen?

Korrekturen?

Vielen Dank,

Andreas