- Mitglied seit

- 30. Mai 2015

- Beiträge

- 137

- Punkte für Reaktionen

- 0

- Punkte

- 22

Hallo Allerseits,

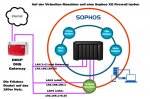

ich bin auf die kostenlose Sophos XG Firewall Lösung für Heimanwender aufmerksam geworden und habe mich gefragt ob es umsetzbar ist, die DS mittels einer solchen virtuellen Firewall logisch vom Netzwerk zu trennen und dadurch sicherer zu machen.

Um meine Gedanken auf Papier zu bringen bzw. diese einfacher darzustellen habe ich zwei Fotos angefertigt.

Zu der Hardware: Es handelt sich um eine Fritzbox 7490 und eine DS1515+ mit 4 LAN Anschlüssen.

Habe ich einen Denkfehler oder ist das so möglich? Bin auf diesem Gebiet kein Experte, von daher bin ich um jeden Gedankenaustausch dankbar

ich bin auf die kostenlose Sophos XG Firewall Lösung für Heimanwender aufmerksam geworden und habe mich gefragt ob es umsetzbar ist, die DS mittels einer solchen virtuellen Firewall logisch vom Netzwerk zu trennen und dadurch sicherer zu machen.

Um meine Gedanken auf Papier zu bringen bzw. diese einfacher darzustellen habe ich zwei Fotos angefertigt.

Zu der Hardware: Es handelt sich um eine Fritzbox 7490 und eine DS1515+ mit 4 LAN Anschlüssen.

Habe ich einen Denkfehler oder ist das so möglich? Bin auf diesem Gebiet kein Experte, von daher bin ich um jeden Gedankenaustausch dankbar